Nmap: различия между версиями

| [непроверенная версия] | [непроверенная версия] |

Спасено источников — 0, отмечено мёртвыми — 1. #IABot (v1.6.5) |

Askusnov (обсуждение | вклад) Добавил ссылку на подробный материал по Nmap Scripting Engine |

||

| Строка 55: | Строка 55: | ||

* [http://compiling.ru/security/nmap/ Опции nmap на русском]{{Недоступная ссылка|date=Май 2018 |bot=InternetArchiveBot }} |

* [http://compiling.ru/security/nmap/ Опции nmap на русском]{{Недоступная ссылка|date=Май 2018 |bot=InternetArchiveBot }} |

||

* [https://geektimes.ru/post/282772/ Сканер nmap как главный инструмент кино-хакеров] |

* [https://geektimes.ru/post/282772/ Сканер nmap как главный инструмент кино-хакеров] |

||

* [https://networkguru.ru/nmap-scripting-engine-rukovodstvo/ Руководство по работе со скриптами Nmap Scripting Engine] |

|||

{{Внешние ссылки}} |

{{Внешние ссылки}} |

||

{{soft-stub}} |

{{soft-stub}} |

||

Версия от 08:01, 19 октября 2018

| Nmap Security Scanner | |

|---|---|

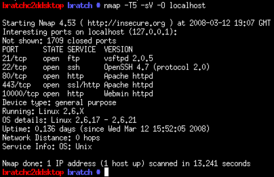

Результаты сканирования NMap | |

| Тип | Компьютерная безопасность, Управление компьютерной сетью |

| Разработчик | Fyodor (Gordon Lyon) |

| Написана на | Си, C++, Python |

| Операционные системы | Linux, BSD[d][4], Windows[4] и macOS[4] |

| Языки интерфейса | английский |

| Первый выпуск | 1 сентября 1997[1] |

| Аппаратные платформы | CLI, GTK |

| Последняя версия | |

| Репозиторий | github.com/nmap/nmap.git |

| Сайт | nmap.org (англ.) |

Nmap — свободная утилита, предназначенная для разнообразного настраиваемого сканирования IP-сетей с любым количеством объектов, определения состояния объектов сканируемой сети (портов и соответствующих им служб). Изначально программа была реализована для систем UNIX, но сейчас доступны версии для множества операционных систем.

Nmap использует множество различных методов сканирования, таких как UDP, TCP (connect), TCP SYN (полуоткрытое), FTP-proxy (прорыв через ftp), Reverse-ident, ICMP (ping), FIN, ACK, Xmas tree, SYN- и NULL-сканирование. Nmap также поддерживает большой набор дополнительных возможностей, а именно: определение операционной системы удалённого хоста с использованием отпечатков стека TCP/IP, «невидимое» сканирование, динамическое вычисление времени задержки и повтор передачи пакетов, параллельное сканирование, определение неактивных хостов методом параллельного ping-опроса, сканирование с использованием ложных хостов, определение наличия пакетных фильтров, прямое (без использования portmapper) RPC-сканирование, сканирование с использованием IP-фрагментации, быстрый поиск уязвимостей SQL Injection[5], а также произвольное указание IP-адресов и номеров портов сканируемых сетей.

В последних версиях добавлена возможность написания произвольных сценариев (скриптов) на языке программирования Lua.

Существуют графические интерфейсы, упрощающие выполнение задач сканирования:

- Nmap Front End (Qt)

- zenmap (GTK, Linux)

Проникновение в культуру

Утилита nmap появляется на экране в фильмах:

|

|

См. также

Примечания

- ↑ http://phrack.org/issues/51/11.html#article

- ↑ Nmap Changelog

- ↑ Lyon G. Nmap 26th Birthday Announcement: Version 7.94 (англ.) — 2023.

- ↑ 1 2 3 Free Software Directory

- ↑ Николай Дубков. Поиск SQL Injection с помощью Nmap (5 августа 2016).

- ↑ Movies featuring the Nmap Security Scanner (англ.)

Ссылки

- Официальный сайт

- Опции nmap на русском (недоступная ссылка)

- Сканер nmap как главный инструмент кино-хакеров

- Руководство по работе со скриптами Nmap Scripting Engine

Это заготовка статьи о программном обеспечении. Помогите Википедии, дополнив её. |

Для улучшения этой статьи желательно:

|