Социальная инженерия

Эта статья или раздел нуждается в переработке. |

Проверить информацию. |

Социа́льная инженерия — в контексте информационной безопасности — психологическое манипулирование людьми с целью совершения определенных действий или разглашения конфиденциальной информации. Следует отличать от понятия социальной инженерии в социальных науках — которое не касается разглашения конфиденциальной информации. Совокупность уловок с целью сбора информации, подделки или несанкционированного доступа от традиционного «мошенничества» отличается тем, что часто является одним из многих шагов в более сложной схеме мошенничества[1].

Также может быть определено как «любое действие, побуждающее человека к действию, которое может или не может быть в его интересах»[2].

Техники

[править | править код]Выбор той или иной техники зависит не только от уже известного знания об объекте воздействия, но и от непосредственной ситуативной практики взаимодействия с ним, поскольку чаще всего социальный инженер имеет дело со сложившимися условиями и обстоятельствами, которые могут уже никогда не повториться в будущем (согласно А. В. Веселову)[3].

Фишинг

[править | править код]

Фишинг (англ. phishing, от fishing — рыбная ловля, выуживание) — это вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Это самая популярная схема социальной инженерии на сегодняшний день. Ни одна крупная утечка персональных данных не обходится без волны фишинговых рассылок, предшествующих ей. Наиболее ярким примером фишинговой атаки может служить сообщение, отправленное жертве по электронной почте и подделанное под официальное письмо — от банка или платёжной системы — требующее проверки определённой информации или совершения определённых действий. Причины могут называться самые различные. Это может быть утеря данных, поломка в системе и прочее. Такие письма обычно содержат ссылку на фальшивую веб-страницу, в точности похожую на официальную и содержащую форму, требующую ввести конфиденциальную информацию[4].

Популярные фишинговые схемы

[править | править код]Несуществующие ссылки

[править | править код]Атака, которая заключается в отправлении письма с соблазнительной причиной посетить сайт и прямой ссылкой на него, которая лишь имеет сходство с ожидаемым сайтом, например, www.discnrd.com. Выглядит это, будто это ссылка на Discord, мало кто заметит, что буква «o» заменена на «n». Таким образом, при переходе по ссылке жертва увидит сайт, максимально идентичный ожидаемому, и при вводе данных кредитной карты эта информация сразу направляется к злоумышленнику.

Одним из наиболее известных примеров глобальной фишинговой рассылки может служить афера 2003 года, во время которой тысячи пользователей eBay получили электронные письма, в которых утверждалось, что их учётная запись была заблокирована, и для её разблокировки требуется обновить данные о кредитных картах. Во всех этих письмах присутствовала ссылка, ведущая на поддельную веб-страницу, в точности похожую на официальную. Впрочем, по подсчётам экспертов, убытки от этой аферы составили менее миллиона долларов (несколько сотен тысяч)[5].

Мошенничество с использованием брендов известных корпораций

[править | править код]В таких фишинговых схемах используются поддельные сообщения электронной почты или веб-сайты, содержащие названия крупных или известных компаний. В сообщениях может быть поздравление с победой в каком-либо конкурсе, проводимом компанией, о том, что срочно требуется изменить учётные данные или пароль. Подобные мошеннические схемы от лица службы технической поддержки также могут производиться по телефону[6].

Подложные лотереи

[править | править код]Пользователь может получить сообщения, в которых говорится о том, что он выиграл в лотерею, которая проводилась какой-либо известной компанией. Внешне эти сообщения могут выглядеть так, как будто они были отправлены от лица одного из высокопоставленных сотрудников корпорации[6].

Ложные антивирусы и программы для обеспечения безопасности

[править | править код]Подобное мошенническое программное обеспечение, также известное под названием «scareware», — это программы, которые выглядят как антивирусы, хотя, на самом деле, все обстоит совсем наоборот. Такие программы генерируют ложные уведомления о различных угрозах, а также пытаются завлечь пользователя в мошеннические транзакции. Пользователь может столкнуться с ними в электронной почте, онлайн объявлениях, в социальных сетях, в результатах поисковых систем и даже во всплывающих окнах на компьютере, которые имитируют системные сообщения[6].

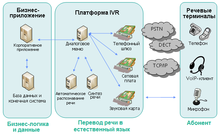

IVR или телефонный фишинг

[править | править код]

Телефонный фишинг — Вишинг (англ. vishing — voice fishing) назван так по аналогии с фишингом. Данная техника основана на использовании системы предварительно записанных голосовых сообщений с целью воссоздать «официальные звонки» банковских и других IVR систем. Обычно жертва получает запрос (чаще всего через фишинг электронной почты) связаться с банком и подтвердить или обновить какую-либо информацию. Система требует аутентификации пользователя посредством ввода PIN-кода или пароля. Поэтому, предварительно записав ключевую фразу, можно выведать всю нужную информацию. Например, любой может записать типичную команду: «Нажмите единицу, чтобы сменить пароль. Нажмите двойку, чтобы получить ответ оператора» и воспроизвести её вручную в нужный момент времени, создав впечатление работающей в данный момент системы предварительно записанных голосовых сообщений[7].

Претекстинг

[править | править код]Претекстинг (англ. pretexting) — атака, в которой злоумышленник представляется другим человеком и по заранее подготовленному сценарию узнает конфиденциальную информацию. Эта атака подразумевает должную подготовку, как то: день рождения, ИНН, номер паспорта либо последние цифры счета, для того, чтобы не вызвать подозрений у жертвы. Обычно реализуется через телефон или электронную почту.

Квид про кво

[править | править код]Квид про кво (от лат. Quid pro quo — «то за это») — в английском языке это выражение обычно используется в значении «услуга за услугу». Данный вид атаки подразумевает обращение злоумышленника в компанию по корпоративному телефону (используя актёрское мастерство[8]) или электронной почте. Зачастую злоумышленник представляется сотрудником технической поддержки, который сообщает о возникновении технических проблем на рабочем месте сотрудника и предлагает помощь в их устранении. В процессе «решения» технических проблем злоумышленник вынуждает цель атаки совершать действия, позволяющие атакующему запускать команды или устанавливать различное программное обеспечение на компьютере жертвы[5].

Проведенное в 2003 году исследование в рамках программы Информационная безопасность показало, что 90 % офисных работников готовы разгласить конфиденциальную информацию, например свои пароли, за какую-либо услугу или вознаграждение[9].

«Дорожное яблоко»

[править | править код]Этот метод атаки представляет собой адаптацию троянского коня, и состоит в использовании физических носителей. Злоумышленник подбрасывает «инфицированные» носители информации в местах общего доступа, где эти носители могут быть легко найдены, такими как туалеты, парковки, столовые, или на рабочем месте атакуемого сотрудника[5]. Носители оформляются как официальные для компании, которую атакуют, или сопровождаются подписью, призванной вызвать любопытство. К примеру, злоумышленник может подбросить CD, снабжённый корпоративным логотипом и ссылкой на официальный сайт компании, снабдив его надписью «Заработная плата руководящего состава». Диск может быть оставлен на полу лифта или в вестибюле. Сотрудник по незнанию может подобрать диск и вставить его в компьютер, чтобы удовлетворить своё любопытство.

Сбор информации из открытых источников

[править | править код]Применение техник социальной инженерии требует не только знания психологии, но и умения собирать о человеке необходимую информацию. Относительно новым способом получения такой информации стал её сбор из открытых источников, главным образом из социальных сетей. К примеру, такие сайты как livejournal, «Одноклассники», «ВКонтакте», содержат огромное количество данных, которые люди и не пытаются скрыть. Как правило, пользователи не уделяют должного внимания вопросам безопасности, оставляя в свободном доступе данные и сведения, которые могут быть использованы злоумышленником. (в случае «Вконтакте» адрес, номер телефона, дата рождения, фотографии, друзья и т. д.)

Показательным примером может стать история о похищении сына Евгения Касперского. В ходе следствия было установлено, что преступники узнали расписание дня и маршруты следования подростка из его записей на странице в социальной сети[10].

Даже ограничив доступ к информации на своей странице в социальной сети, пользователь не может быть точно уверен, что она никогда не попадёт в руки мошенников. Например, бразильский исследователь по вопросам компьютерной безопасности показал, что существует возможность стать другом любого пользователя Facebook в течение 24 часов, используя методы социальной инженерии. В ходе эксперимента исследователь Нельсон Новаес Нето[11] выбрал жертву и создал фальшивый аккаунт человека из её окружения — её начальника. Сначала Нето отправлял запросы на дружбу друзьям друзей начальника жертвы, а затем и непосредственно его друзьям. Через 7,5 часа исследователь добился добавления в друзья от жертвы. Тем самым исследователь получил доступ к личной информации пользователя, которой тот делился только со своими друзьями.

Плечевой серфинг

[править | править код]Плечевой серфинг (англ. shoulder surfing) включает в себя наблюдение личной информации жертвы через её плечо. Этот тип атаки распространён в общественных местах, таких как кафе, торговые центры, аэропорты, вокзалы, а также в общественном транспорте.

Опрос ИТ-специалистов в белой книге[12] о безопасности показал, что:

- 85 % опрошенных признались, что видели конфиденциальную информацию, которую им не положено было знать;

- 82 % признались, что информацию, отображаемую на их экране, могли бы видеть посторонние лица;

- 82 % слабо уверены в том, что в их организации кто-либо будет защищать свой экран от посторонних лиц.

Обратная социальная инженерия

[править | править код]Об обратной социальной инженерии упоминают тогда, когда жертва сама предлагает злоумышленнику нужную ему информацию. Это может показаться абсурдным, но на самом деле лица, обладающие авторитетом в технической или социальной сфере, часто получают идентификаторы и пароли пользователей и другую важную личную информацию просто потому, что никто не сомневается в их порядочности. Например, сотрудники службы поддержки никогда не спрашивают у пользователей идентификатор или пароль; им не нужна эта информация для решения проблем. Однако, многие пользователи ради скорейшего устранения проблем добровольно сообщают эти конфиденциальные сведения. Получается, что злоумышленнику даже не нужно спрашивать об этом[источник не указан 2063 дня].

Примером обратной социальной инженерии может служить следующий простой сценарий. Злоумышленник, работающий вместе с жертвой, изменяет на её компьютере имя файла или перемещает его в другой каталог. Когда жертва замечает пропажу файла, злоумышленник заявляет, что может все исправить. Желая быстрее завершить работу или избежать наказания за утрату информации, жертва соглашается на это предложение. Злоумышленник заявляет, что решить проблему можно, только войдя в систему с учетными данными жертвы. Теперь уже жертва просит злоумышленника войти в систему под её именем, чтобы попытаться восстановить файл. Злоумышленник неохотно соглашается и восстанавливает файл, а по ходу дела крадет идентификатор и пароль жертвы. Успешно осуществив атаку, он даже улучшил свою репутацию, и вполне возможно, что после этого к нему будут обращаться за помощью и другие коллеги. Этот подход не пересекается с обычными процедурами оказания услуг поддержки и осложняет поимку злоумышленника.[13]

Известные социальные инженеры

[править | править код]Кевин Митник

[править | править код]Одним из самых знаменитых социальных инженеров в истории является Кевин Митник. Будучи всемирно известным компьютерным хакером и консультантом по безопасности, Митник также является автором многочисленных книг по компьютерной безопасности, посвященным, в основном, социальной инженерии и методам психологического воздействия на человека. В 2001 году вышла книга «Искусство обмана» (англ. «The Art of Deception») под его авторством[5], повествующая о реальных историях применения социальной инженерии[14]. Кевин Митник утверждает, что намного проще получить пароль путём обмана, нежели пытаться взломать систему безопасности[15].

Братья Бадир

[править | править код]Несмотря на то, что братья Бадир, Мушид и Шади Бадир, были слепыми от рождения, они сумели реализовать несколько крупных схем мошенничества в Израиле в 1990-х, использовав социальную инженерию и подделку голоса. В телеинтервью они сказали: «Полностью от сетевых атак застрахован лишь тот, кто не пользуется телефоном, электричеством и ноутбуком». Братья уже побывали в тюрьме за то, что им удалось услышать служебные сигналы в телефонной линии. Они подолгу звонили за границу за чужой счет, имитируя внутриканальную межстанционную сигнализацию.

Архангел

[править | править код]

Знаменитый компьютерный хакер и консультант по безопасности в известном англоязычном интернет-журнале «Phrack Magazine», Архангел продемонстрировал возможности техник социальной инженерии, за короткое время получив пароли от огромного количества различных систем, обманув несколько сотен жертв.

Другие

[править | править код]Менее известными социальными инженерами являются Фрэнк Абигнейл, Дэвид Бэннон, Питер Фостер и Стивен Джей Рассел.

Способы защиты от социальной инженерии

[править | править код]Для проведения своих атак злоумышленники, применяющие техники социальной инженерии, зачастую эксплуатируют доверчивость, лень, любезность и даже энтузиазм пользователей и сотрудников организаций. Защититься от таких атак непросто, поскольку их жертвы могут не подозревать, что их обманули. Злоумышленники, использующие методы социальной инженерии, преследуют, в общем, такие же цели, что и любые другие злоумышленники: им нужны деньги, информация или ИТ-ресурсы компании-жертвы. Для защиты от таких атак нужно изучить их разновидности, понять, что нужно злоумышленнику, и оценить ущерб, который может быть причинен организации. Обладая всей этой информацией, можно интегрировать в политику безопасности необходимые меры защиты.

Как определить атаку социального инженера

[править | править код]Ниже перечислены методы действий социальных инженеров:

- представление себя другом-сотрудником либо новым сотрудником с просьбой о помощи;

- представление себя сотрудником поставщика, партнерской компании, представителем закона;

- представление себя кем-либо из руководства;

- представление себя поставщиком или производителем операционных систем, звонящим, чтобы предложить обновление или патч жертве для установки;

- предложение помощи в случае возникновения проблемы и последующее провоцирование возникновения проблемы, которое принуждает жертву попросить о помощи;

- использование внутреннего сленга и терминологии для возникновения доверия;

- отправка вируса или троянского коня в качестве приложения к письму;

- использование фальшивого pop-up окна, с просьбой аутентифицироваться еще раз, или ввести пароль;

- предложение приза за регистрацию на сайте с именем пользователя и паролем;

- записывание клавиш, которые жертва вводит на своём компьютере или в своей программе (кейлоггинг);

- подбрасывание различных носителей данных (флэш-карт, дисков и т. д.) с вредоносным ПО на стол жертвы;

- подброс документа или папки в почтовый отдел компании для внутренней доставки;

- видоизменение надписи на факсе, чтобы казалось, что он пришел из компании;

- просьба секретаря принять, а затем отослать факс;

- просьба отослать документ в место, которое кажется локальным (то есть находится на территории организации);

- подстройка голосовой почты, чтобы работники, решившие перезвонить, подумали, что атакующий — их сотрудник;

Классификация угроз

[править | править код]Угрозы, связанные с телефоном

[править | править код]Телефон до сих пор является одним из самых популярных способов коммуникации внутри и между организациями, следовательно, он все так же является эффективным инструментом социальных инженеров. При разговоре по телефону невозможно увидеть лицо собеседника для подтверждения его личности, что даёт злоумышленникам шанс выдать себя за сотрудника, начальника либо любое другое лицо, которому можно доверить конфиденциальную либо не кажущуюся важной информацию. Злоумышленник часто организует разговор так, что у жертвы практически не остаётся выхода, кроме как помочь, особенно когда просьба выглядит пустяковой.

Также популярны различные способы мошенничества, направленные на кражу денег у пользователей мобильных телефонов. Это могут быть как звонки, так и смс-сообщения о выигрышах в лотереях, конкурсах, просьбы вернуть по ошибке положенные средства, либо сообщения о том, что близкие родственники жертвы попали в беду и необходимо срочно перевести определённую сумму средств.

Меры по обеспечению безопасности предполагают скептическое отношение к любым подобным сообщениям и некоторые принципы обеспечения безопасности:

- Проверка личности звонящего;

- Использование услуги определения номера;

- Игнорирование неизвестных ссылок в смс-сообщениях;

Угрозы, связанные с электронной почтой

[править | править код]Многие сотрудники ежедневно получают через корпоративные и частные почтовые системы десятки и даже сотни электронных писем. Разумеется, при таком потоке корреспонденции невозможно уделить должное внимание каждому письму. Это значительно облегчает проведение атак. Большинство пользователей систем электронной почты спокойно относятся к обработке таких сообщений, воспринимая эту работу как электронный аналог перекладывания бумаг из одной папки в другую. Когда злоумышленник присылает по почте простой запрос, его жертва часто выполняет то, о чём её просят, не задумываясь о своих действиях. Электронные письма могут содержать гиперссылки, склоняющие сотрудников к нарушению защиты корпоративной среды. Такие ссылки не всегда ведут на заявленные страницы.

Большинство мер по обеспечению безопасности направлены на предотвращение доступа неавторизованных пользователей к корпоративным ресурсам. Если, щелкнув присланную злоумышленником гиперссылку, пользователь загрузит в корпоративную сеть троянскую программу или вирус, то это позволит легко обойти многие виды защиты. Гиперссылка может также указывать на узел с всплывающими приложениями, запрашивающими данные или предлагающими помощь. Как и в случае с другими разновидностями мошенничества, самым эффективным способом защиты от атак злоумышленников является скептическое отношение к любым неожиданным входящим письмам. Для распространения этого подхода в организации в политику безопасности следует включить конкретные принципы использования электронной почты, охватывающие перечисленные ниже элементы.[16][неавторитетный источник]

- Вложения в документы.

- Гиперссылки в документах.

- Запросы личной или корпоративной информации, исходящие изнутри компании.

- Запросы личной или корпоративной информации, исходящие из-за пределов компании.

Угрозы, связанные с использованием службы мгновенного обмена сообщениями

[править | править код]Мгновенный обмен сообщениями — сравнительно новый способ передачи данных, однако он уже приобрёл широкую популярность среди корпоративных пользователей. Из-за быстроты и лёгкости использования этот способ коммуникации открывает широкие возможности для проведения различных атак: пользователи относятся к нему как к телефонной связи и не связывают с потенциальными программными угрозами. Двумя основными видами атак, основанными на использовании службы мгновенного обмена сообщениями, являются указание в теле сообщения ссылки на вредоносную программу и доставка самой программы. Конечно, мгновенный обмен сообщениями — это ещё и один из способов запроса информации. Одна из особенностей служб мгновенного обмена сообщениями — это неформальный характер общения. В сочетании с возможностью присваивать себе любые имена, этот фактор позволяет злоумышленнику гораздо легче выдавать себя за другого человека и значительно повышает его шансы на успешное проведение атаки. Если компания намерена использовать возможности сокращения расходов и другие преимущества, обеспечиваемые мгновенным обменом сообщениями, необходимо предусмотреть в корпоративных политиках безопасности механизмы защиты от соответствующих угроз. Для получения надёжного контроля над мгновенным обменом сообщениями в корпоративной среде следует выполнить несколько требований.[17][неавторитетный источник]

- Выбрать одну платформу для мгновенного обмена сообщениями.

- Определить параметры защиты, задаваемые при развёртывании службы мгновенного обмена сообщениями.

- Определить принципы установления новых контактов

- Задать стандарты выбора паролей

- Составить рекомендации по использованию службы мгновенного обмена сообщениями.

Основные защитные методы

[править | править код]Специалисты по социальной инженерии выделяют следующие основные защитные методы для организаций:

- разработка продуманной политики классификации данных, учитывающей те кажущиеся безвредными типы данных, которые могут привести к получению важной информации;

- обеспечение защиты информации о клиентах с помощью шифрования данных или использования управления доступом;

- обучение сотрудников навыкам для распознавания социального инженера, проявлениям подозрения при общении с людьми, которых они не знают лично;

- запрет персоналу на обмен паролями либо использование общего;

- запрет на предоставление информации из отдела с секретами кому-либо, не так знакомому лично или не подтверждённому каким-либо способом;

- использование особых процедур подтверждения для всех, кто запрашивает доступ к конфиденциальной информации;

Многоуровневая модель обеспечения безопасности

[править | править код]Для защиты крупных компаний и их сотрудников от мошенников, использующих техники социальной инженерии, часто применяются комплексные многоуровневые системы безопасности. Ниже перечислены некоторые особенности и обязанности таких систем.

- Физическая безопасность. Барьеры, ограничивающие доступ в здания компании и к корпоративным ресурсам. Не стоит забывать, что ресурсы компании, например, мусорные контейнеры, расположенные вне территории компании, физически не защищены.

- Данные. Деловая информация: учётные записи, почтовая корреспонденция и т. д. При анализе угроз и планировании мер по защите данных нужно определить принципы обращения с бумажными и электронными носителями данных.

- Приложения. Программы, запускаемые пользователями. Для защиты среды необходимо учесть, как злоумышленники могут использовать в своих целях почтовые программы, службы мгновенной передачи сообщений и другие приложения.

- Компьютеры. Серверы и клиентские системы, используемые в организации. Защита пользователей от прямых атак на их компьютеры, путём определения строгих принципов, указывающих, какие программы можно использовать на корпоративных компьютерах.

- Внутренняя сеть. Сеть, посредством которой взаимодействуют корпоративные системы. Она может быть локальной, глобальной или беспроводной. В последние годы из-за роста популярности методов удалённой работы, границы внутренних сетей стали во многом условными. Сотрудникам компании нужно разъяснить, что они должны делать для организации безопасной работы в любой сетевой среде.

- Периметр сети. Граница между внутренними сетями компании и внешними, такими как Интернет или сети партнерских организаций.

Ответственность

[править | править код]Претекстинг и запись телефонных разговоров

[править | править код]В правовом кодексе США претекстинг, то есть выдача себя за другого человека с целью получения информации, которая может быть предоставлена этому человеку, приравнивается к вторжению в личную жизнь[18]. В декабре 2006 года Конгресс США одобрил законопроект, предполагающий наказание за претекстинг и запись телефонных разговоров в виде штрафа до 250 000 $ или заключения на срок до 10 лет для физических лиц (или штраф в размере 500 000 $ для юридических лиц). Соответствующий указ был подписан президентом Джорджем Бушем 12 января 2007 года[19].

Hewlett-Packard

[править | править код]Патриция Данн, президент корпорации Hewlett Packard, сообщила, что HP наняла частную компанию с целью выявить тех сотрудников компании, кто был ответствен за утечку конфиденциальной информации. Позже глава корпорации признал, что в процессе исследования использовалась практика претекстинга и других техник социальной инженерии[20].

Примечания

[править | править код]- ↑ Ross J. Anderson. Security Engineering: A Guide to Building Dependable Distributed Systems. — John Wiley & Sons, 2008-04-14. — 1080 с. — ISBN 978-0-470-06852-6.

- ↑ Social Engineering Defined (англ.). Security Through Education. Дата обращения: 21 августа 2020. Архивировано 3 октября 2018 года.

- ↑ Веселов А.В. Субъект социальной инженерии: понятие, виды, формирование // Философия и культура : Журнал. — 2011. — 8 августа (№ 8). — С. 17.

- ↑ "Phishing". Архивировано 10 ноября 2012. Дата обращения: 6 ноября 2012.

- ↑ 1 2 3 4 Кевин Д. Митник; Вильям Л. Саймон. Искусство обмана. — АйТи, 2004. — ISBN 5-98453-011-2.

- ↑ 1 2 3 "Как защитить внутреннюю сеть от атак". Microsoft TechNet. Архивировано 27 сентября 2018. Дата обращения: 1 октября 2017.

- ↑ Ross, Dave. "How Interactive Voice Response (IVR) Works". Архивировано 14 августа 2020. Дата обращения: 22 августа 2020.

- ↑ Кви про кво

- ↑ Leyden, John Office workers give away passwords. Theregister.co.uk (18 апреля 2003). Дата обращения: 1 октября 2017. Архивировано 20 ноября 2012 года.

- ↑ Goodchild, L!FENEWS (2011-04-21). "Сын Касперского похищен в Москве". Архивировано 4 ноября 2012. Дата обращения: 6 ноября 2012.

- ↑ "Nelson Novaes Neto". Архивировано 20 февраля 2010. Дата обращения: 6 ноября 2012.

- ↑ European Visual Data Security. "Visual Data Security White Paper" (2014). Дата обращения: 19 декабря 2014. Архивировано из оригинала 13 мая 2014 года.

- ↑ "Как защитить внутреннюю сеть и сотрудников компании от атак". Microsoft TechNet. Архивировано 27 сентября 2018. Дата обращения: 1 октября 2017.

- ↑ "Social Engineering". Архивировано 21 апреля 2014. Дата обращения: 6 ноября 2012.

- ↑ Mitnick, K. Введение // CSEPS Course Workbook. — Mitnick Security Publishing, 2004. — С. 4.

- ↑ "Использование электронной почты". CITForum. Архивировано 2 ноября 2012. Дата обращения: 6 ноября 2012.

- ↑ "Руководство по безопасной работе в интернете". KasperskyLab. Архивировано 29 марта 2013. Дата обращения: 6 ноября 2012.

- ↑ Restatement 2d of Torts § 652C

- ↑ Eric Bangeman. Congress outlaws pretexting (англ.). Ars Technica (12 ноября 2006). Дата обращения: 1 октября 2017. Архивировано 17 января 2017 года.

- ↑ Stephen Shankland. HP chairman: Use of pretexting 'embarrassing' (англ.). CNET News.com (8 сентября 2006).

Ссылки

[править | править код]- Социальная инженерия: основы. Часть I: тактики хакеров

- Защита от фишинг-атак

- «Protecting Consumers' Phone Records», Electronic Privacy Information Center US Committee on Commerce, Science, and Transportation (англ.)

- Plotkin, Hal. Memo to the Press: Pretexting is Already Illegal (англ.)

- Social-Engineer.org — social-engineer.org (англ.)

- Overview of Social Engineering Threats -Presented for Parents & Teachers (англ.)

- Tailor Jerry — Русскоязычный ресурс по социальной инженерии

В статье не хватает ссылок на источники (см. рекомендации по поиску). |