Каталог ANT (АНБ)

Каталог ANT (англ. NSA ANT catalog) — 50-страничный документ АНБ США, содержащий перечень устройств и технологий электронного шпионажа, находящихся в распоряжении ANT (подразделение АНБ), большинство из которых доступны для граждан и организаций США и членов так называемого разведывательного альянса «пять глаз» (США, Канада, Великобритания, Австралия, Новая Зеландия). Документ имеет гриф секретности «особой важности» (англ. top secret).

Согласно публикации в журнале Der Spiegel 30 декабря 2013 года (авторы — Д. Аппельбаум, Ю. Норхерт и К. Стёкер), «документ воспринимается как каталог для заказа по почте, по которому каждый сотрудник АНБ может заказать себе в подразделении ANT необходимые инструменты для работы со своими объектами»[1][2][3][4][5][6][7][8]. Каталог был создан в 2008 году[9].

Независимый специалист по кибербезопасности из США Джейкоб Аппельбаум в своём выступлении на Всемирном конгрессе хакеров в Гамбурге в 2013 году подробно охарактеризовал методы, которые АНБ использует при ведении глобальной компьютерной слежки в США и за рубежом; одновременно в Der Spiegel была опубликована упомянутая статья Аппельбаума, Норхерт и Стёкера, при этом источник, откуда им стало известно о существовании каталога ANT, не разглашается[5][10].

Цены на продукты и устройства из каталога ANT находятся в диапазоне от нуля (как правило, для программного обеспечения) до $250 000[1].

История[править | править код]

Несмотря на то, что информация о каталоге появилась после разоблачений бывшего сотрудника АНБ Эдварда Сноудена, известный эксперт по компьютерной безопасности Брюс Шнайер заявил, что не верит, что информация о каталоге ANT поступила из документов Сноудена, и предположил, что был другой канал «утечек» из АНБ[11].

В каталоге ANT в основном представлены программные продукты и устройства, выпускаемые американскими компаниями, такими как Apple[12], Cisco, Dell, Juniper Networks, Maxtor, Seagate Technology и Western Digital, при этом в каталоге нет никаких указаний, что сами эти компании причастны к производству шпионских программ[1][13]. В статье в Der Spiegel упоминалось, что АНБ имеет возможность установки на айфоны шпионского программного обеспечения DROPOUTJEEP (см. ниже), после чего Apple выступила с заявлением, в котором компания отрицала установку на айфоны шпионских программ и объявляла, что будет принимать меры для защиты клиентов от вредоносного ПО «независимо от того, кто за этим стоит»[14]. Компания Cisco, в свою очередь, сформировала команду специалистов по безопасности продуктов — Cisco Product Security Incident Response Team (PSIRT) для изучения уязвимости своих гаджетов[15].

Предлагаемые товары[править | править код]

Каталог ANT содержит ряд устройств и компьютерных программ для кибершпионажа, в том числе[16]:

- BULLDOZER: технология, позволяющая сотрудникам АНБ удалённо управлять системой беспроводной связи[13];

- CANDYGRAM: устройство, эмулирующее работу вышки мобильной GSM-связи, цена — $40 000;

- COTTONMOUTH: семейство модифицированных USB и Ethernet-разъёмов, которые могут быть использованы для установки программ-троянов и действующие по принципу сетевого моста, обеспечивая скрытый удалённый доступ к компьютеру, который является объектом проникновения[17], включает:

- COTTONMOUTH-I — подключаемый USB-разъём, который использует TRINITY (см. ниже) как цифровое ядро и HOWLERMONKEY (см.ниже) как радиочастотный трансивер. В 2008 году цена устройства составляла порядка $1 млн за партию в 50 единиц;

- COTTONMOUTH-II — входной USB-порт, стоит порядка $200 тысяч за партию в 50 штук, но для его развёртки системы в компьютере — жертве атаки требуется дальнейшая аппаратная адаптация;

- COTTONMOUTH-III — Ethernet- и USB-разъём, цена порядка $1,25 млн за 50 штук.

- CROSSBEAM — модуль, способный аккумулировать и осуществлять сжатие аудиофайлов (голосовых данных), передаваемых по каналам связи в формате GSM[18];

- CTX4000 — приспособление для радаров постоянной частоты, которое способно извлекать информацию из выключенного устройства — объекта шпионажа[19];

CYCLONE-HX9 - CYCLONE-HX9 — маршрутизатор базовых станций GSM-связи;

- DEITYBOUNCE — технология, которая позволяет устанавливать бэкдор-программы на сервера Dell PowerEdge через BIOS материнской платы и RAID-контроллеры[20];

- DROPOUTJEEP — «шпионское программное обеспечение для айфонов производства Apple, которое выполняет определённые задачи радиоэлектронной разведки, включая возможности загрузки/удаления файлов из памяти девайса, поиск SMS-сообщений, поиск в адресной книге и голосовой почте, геолокацию, перехват записей микрофона и видеосъёмки и т. д. Дистанционное управление и передача данных из заражённого айфона могут осуществляться путём SMS-сообщений или подключения к GPRS, при этом все коммуникации, осуществляемые шпионской программой, скрыты и зашифрованы»[7];

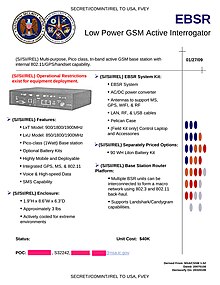

- EBSR (на картинке справа) — многоцелевая трёхполосная базовая станция GSM[21];

- FEEDTROUGH — компьютерные программы, которые могут преодолевать сетевые экраны Juniper Networks для установки других шпионских программ в компьютерной сети.[1][8][22];

- FIREWALK — устройство для осуществления несанкционированого подключения к компьютеру, которое выглядит как стандартный сетевой интерфейс RJ45, управляется по радио[23] и использует трансивер HOWLERMONKEY (см. ниже). Может создать VPN на атакуемом компьютере. Цена в 2008 году — $537 тысяч за 50 единиц;

- FOXACID — технология, которая позволяет установить шпионские программы, способные инфицировать программы на уровне программных пакетов;

- GINSU — технология, которая использует шину PCI-устройства в компьютере, и может её переустанавливать при загрузке системы;

- GOPHERSET — программное обеспечение для GSM-телефонов, которое использует API SIM-карты для скрытого дистанционного управления телефоном[24];

- GOURMETTROUGH — настраиваемое пользователем программное обеспечение для некоторых сетевых экранов Juniper Networks[19];

- HALLUXWATER — программа-бэкдор для Huawei Eudemon firewalls[19];

- HEADWATER — бэкдор-технология, которая позволяет инфицировать пакеты программ для маршрутизаторов Huawei[19];

- HOWLERMONKEY — радиоуправляемое устройство, которое позволяет (при совместно использовании с другими цифровыми гаджетами) осуществлять дистанционное извлечение данных или дистанционное управление устройствами, являющимися объектами атаки;

- IRATEMONK — технология, которая позволяет проникнуть в прошивку жёстких дисков, изготовленных компаниями Maxtor, Samsung, Seagate Technology и Western Digital[25];

- IRONCHEF — технологии, которые могут «заразить» сети, устанавливая себя в BIOS компьютера[13]. IRONCHEF включает в себя также программы «Straitbizarre» и «Unitedrake», которые связаны с компьютерным червём Regin[26];

- JETPLOW — драйверы, которые могут быть использованы для создания постоянного бэкдора в аппаратуре Cisco PIX-серии и сетевых экранах ASA[19];

- LOUDAUTO — радиоуправляемое подслушивающее устройство, цена — $30[19];

- MAESTRO-II — мультичиповый модуль размером примерно с 1-центовую монетку, который служит в качестве аппаратного ядра для некоторых других устройств. Модуль содержит 66-мегагерцовый процессор на ядре ARM7, 4 МБ Flash, 8 MБ оперативной памяти и программируемую вентильную матрицу с 500 тысяч входов. Заменяет модули предыдущего поколения, в конструкции которых использовались микроконтроллеры HC12. Цена в 2008 году — $3000—$4000;

- MONKEYCALENDAR — программное обеспечение, которое выдаёт расположение мобильного телефона путём передачи скрытого сообщения;

- NIGHTSTAND — портативная система, которая по беспроводной связи на расстоянии до 8 миль (12 км) может подключаться к устройствам, использующим программное обеспечение Microsoft Windows[19];

- NIGHTWATCH — портативный компьютер, используемый для восстановления и отображения видеоданных; используется в сочетании с оборудованием типа CTX4000 (см. выше);

- PICASSO — программное обеспечение, которое позволяет установить местонахождение мобильного телефона, получить метаданные звонков, доступ к микрофону телефона для подслушивания разговоров[24];

- PHOTOANGLO — совместный проект АНБ и Центра правительственной связи Великобритании по разработке радиолокационной системы следующего поколения, которая придёт на смену CTX4000[19];

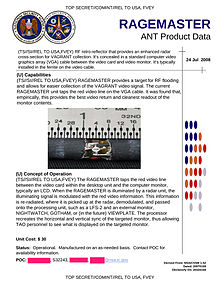

- RAGEMASTER — скрытое устройство, которое ретранслирует исходящий VGA-сигнал атакуемого компьютера, тем самым давая возможность сотрудникам АНБ наблюдать картинку, находящуюся на рабочем столе атакуемого компьютера. Обычно устанавливается в ферритовые фильтры кабелей атакуемых компьютеров. Некоторые виды устройств используются совместно с компьютером NIGHTWATCH (см. выше). Цена в 2008 году — $30[5];

- SCHOOLMONTANA — программное обеспечение, которое создаёт постоянные программные закладки в J-серии маршрутизаторов/сетевых экранов, использующих операционную систему JUNOS[19];

- SIERRAMONTANA — программное обеспечение, которое создаёт постоянные программные закладки в M-серии маршрутизаторов/сетевых экранов, использующих операционную систему JUNOS[19];

- STUCCOMONTANA — программное обеспечение, которое создаёт постоянные программные закладки в T-серии маршрутизаторов/сетевых экранов, использующих операционную систему JUNOS[19];

- SOMBERKNAVE — программное обеспечение, которое может быть установлено в систему Windows XP и создаёт возможность дистанционного управления из штаб-квартиры АНБ;

- SOUFFLETROUGH — программное обеспечение для инфицирования BIOS атакуемого компьютера, которое может преодолевать сетевые экраны серий Juniper Networks SSG300 и SSG500[19];

- SPARROW II — мини-компьютер, предназначенный для использования в беспроводных сетях (Wireless LAN), в том числе на БПЛА. Использует программное обеспечение BLINDDATE. Цена в 2008 году — $6000.

- SURLYSPAWN — программа-кейлогер, которая может быть использована на удаленных компьютерах, не подключенных к Интернету;

- SWAP — технология для перепрошивки BIOS многопроцессорных систем, которые используют операционные системы FreeBSD, Linux, Solaris и Windows;

- TOTEGHOSTLY — программное обеспечение, которое может быть установлено на мобильный телефон с операционной системой Windows и осуществлять полное дистанционное управление гаджетом;

- TRINITY — мультичиповый модуль на основе 180-МГц ARM9-процессора, 4 МБ Flash, 96 МБ SDRAM, программируемая вентильная матрица с 1 млн входов. По размеру меньше монеты достоинством в 1 пенни. Цена в 2008 году — $625 тысяч за 100 единиц;

- WATERWITCH — переносное устройство, позволяющее оператору с большой точностью устанавливать местоположение мобильных телефонов.

См. также[править | править код]

Примечания[править | править код]

- ↑ 1 2 3 4 Shopping for Spy Gear: Catalog Advertises NSA Toolbox. Дата обращения: 28 февраля 2015. Архивировано 20 апреля 2017 года.

- ↑ The NSA has nearly complete backdoor access to Apple’s iPhone. Дата обращения: 28 февраля 2015. Архивировано 31 декабря 2013 года.

- ↑ The NSA Has Crazy Good Backdoor Access to iPhones. Дата обращения: 30 сентября 2017. Архивировано 1 января 2014 года.

- ↑ NSA Has 'A 100 % Success Rate' Putting Spyware On iPhones (недоступная ссылка)

- ↑ 1 2 3 Privacy Advocate Exposes NSA Spy Gear at Gathering

- ↑ The iPhone has reportedly been fully hacked by the NSA since 2008. Дата обращения: 30 сентября 2017. Архивировано 31 декабря 2013 года.

- ↑ 1 2 The NSA Reportedly Has Total Access To The Apple iPhone. Дата обращения: 30 сентября 2017. Архивировано 31 декабря 2013 года.

- ↑ 1 2 NSA Hackers Get the ‘Ungettable’ With Rich Catalog of Custom Tools. Дата обращения: 30 сентября 2017. Архивировано 8 октября 2017 года.

- ↑ NSA drououtjeep iphone hack details. Дата обращения: 30 сентября 2017. Архивировано 1 января 2014 года.

- ↑ Tax and Spy:How the NSA Can Hack Any American Stores Data 15Years Архивная копия от 24 августа 2014 на Wayback Machine

- ↑ The NSA intercepts computer deliveries to plant spyware (30 декабря 2013). Дата обращения: 9 сентября 2014. Архивировано из оригинала 1 января 2014 года.

- ↑ NSA worked on iPhone spyware to remotely monitor users, leaked documents show. Дата обращения: 1 марта 2015. Архивировано 3 января 2014 года.

- ↑ 1 2 3 Your USB cable, the spy: Inside the NSA’s catalog of surveillance magic. Дата обращения: 30 сентября 2017. Архивировано 31 декабря 2013 года.

- ↑ Apple says it was unaware of NSA’s iPhone spying, vows to defend customers' privacy. Дата обращения: 1 марта 2015. Архивировано 1 января 2014 года.

- ↑ The NSA’s elite hackers can hijack your Wi-Fi from 8 miles away. Дата обращения: 30 сентября 2017. Архивировано 31 декабря 2013 года.

- ↑ Apple, Jacob Appelbaum and the National Security Agency. Дата обращения: 1 марта 2015. Архивировано 2 апреля 2015 года.

- ↑ Hesseldahl, Arik You Won't Believe All the Crazy Hardware the NSA Uses for Spying. All Things Digital (30 декабря 2013). Дата обращения: 20 января 2014. Архивировано 3 января 2014 года.

- ↑ Schneier, Bruce CROSSBEAM: NSA Exploit of the Day (21 февраля 2014). Дата обращения: 1 февраля 2015. Архивировано 17 июля 2014 года.

- ↑ 1 2 3 4 5 6 7 8 9 10 11 12 "NSA’s ANT Division Catalog of Exploits for Nearly Every Major Software/Hardware/Firmware Архивная копия от 26 июля 2015 на Wayback Machine

- ↑ Darmawan Salihun. «NSA BIOS Backdoor a.k.a. God Mode Malware Part 1: DEITYBOUNCE» January 29th, 2014.

- ↑ Schneier, Bruce EBSR: NSA Exploit of the Day (25 февраля 2014). Дата обращения: 1 февраля 2015. Архивировано 26 февраля 2014 года.

- ↑ The NSA regularly intercepts laptop shipments to implant malware, report says. Дата обращения: 1 марта 2015. Архивировано 31 декабря 2013 года.

- ↑ How the NSA hacks PCs, phones, routers, hard disks 'at speed of light': Spy tech catalog leaks. Дата обращения: 30 сентября 2017. Архивировано 2 января 2014 года.

- ↑ 1 2 A Peek Inside The NSA’s Spy Gear Catalogue. Дата обращения: 1 марта 2015. Архивировано 2 апреля 2015 года.

- ↑ NSA’s backdoor catalog exposed: Targets include Juniper, Cisco, Samsung, Huawei. Дата обращения: 1 марта 2015. Архивировано 10 марта 2015 года.

- ↑ Stöcker, Christian; Rosenbach, Marcel Trojaner Regin ist ein Werkzeug von NSA und GCHQ (нем.). SPIEGEL ONLINE (25 ноября 2014). Дата обращения: 2 февраля 2015. Архивировано 28 ноября 2014 года.