История криптографии

История криптографии насчитывает около 4 тысяч лет. В качестве основного критерия периодизации криптографии используют технологические характеристики методов шифрования.

Первый период (приблизительно с 3-го тысячелетия до н. э.) характеризуется господством моноалфавитных шифров (основной принцип — замена алфавита исходного текста другим алфавитом через замену букв другими буквами или символами).

Второй период (хронологические рамки — с IX века на Ближнем Востоке (Ал-Кинди) и с XV века в Европе (Леон Баттиста Альберти) — до начала XX века) ознаменовался введением в обиход полиалфавитных шифров.

Третий период (с начала и до середины XX века) характеризуется внедрением электромеханических устройств в работу шифровальщиков. При этом продолжалось использование полиалфавитных шифров.

Четвёртый период — с середины до 70-х годов XX века — период перехода к математической криптографии. В работе Шеннона появляются строгие математические определения количества информации, передачи данных, энтропии, функций шифрования. Обязательным этапом создания шифра считается изучение его уязвимости для различных известных атак — линейного и дифференциального криптоанализа. Однако до 1975 года криптография оставалась «классической» или же, более корректно, криптографией с секретным ключом.

Современный период развития криптографии (с конца 1970-х годов по настоящее время) отличается зарождением и развитием нового направления — криптография с открытым ключом. Её появление знаменуется не только новыми техническими возможностями, но и сравнительно широким распространением криптографии для использования частными лицами. Правовое регулирование использования криптографии частными лицами в разных странах сильно различается — от разрешения до полного запрета.

Современная криптография образует отдельное научное направление на стыке математики и информатики — работы в этой области публикуются в научных журналах, организуются регулярные конференции. Практическое применение криптографии стало неотъемлемой частью жизни современного общества — её используют в таких отраслях, как электронная коммерция, электронный документооборот (включая цифровые подписи), телекоммуникации и других.

Криптография в Древнем мире[править | править код]

Имеются свидетельства, что криптография как техника защиты текста возникла вместе с письменностью, и способы тайного письма были известны уже древним цивилизациям Индии, Египта и Месопотамии. В древнеиндийских текстах среди 64 искусств названы способы изменения текста, некоторые из них можно отнести к криптографическим[1][2][3]. Автор таблички с рецептом для изготовления глазури для гончарных изделий из Месопотамии использовал редкие обозначения, пропускал буквы, а имена заменял на цифры, чтобы скрыть написанное. В дальнейшем встречаются различные упоминания об использовании криптографии, большая часть относится к использованию в военном деле[1].

Древний Египет[править | править код]

Первым известным применением криптографии принято считать использование специальных иероглифов около 4000 лет назад в Древнем Египте. Элементы криптографии обнаружены уже в надписях Старого и Среднего царств, полностью криптографические тексты известны с периода XVIII династии. Иероглифическое письмо, произошедшее от пиктографии, изобиловало идеограммами и, в результате отсутствия огласовки, дало возможность создавать фонограммы по принципу ребусов. Криптография египтян использовалась не с целью затруднить чтение, а вероятнее, со стремлением писцов превзойти друг друга в остроумии и изобретательности, а также, с помощью необычности и загадочности, привлечь внимание к своим текстам[4]. Одним из показательных примеров являются тексты прославления вельможи Хнумхотепа II (XIX в. до н. э.) найденные в хорошо сохранившейся гробнице № BH 3 в местности Бени-Хасан[5][6].

Атбаш[править | править код]

Примеры использования криптографии встречаются в священных иудейских книгах, в том числе в книге пророка Иеремии (VI век до н. э.), где использовался простой метод шифрования под названием атбаш[7].

Скитала[править | править код]

Скитала, также известная как «шифр древней Спарты», также является одним из древнейших известных криптографических устройств.

Скитала использовалась в войне Спарты против Афин в конце V века до н. э.[8][9] Возможно также, что её упоминают поэты Архилох[10] (VII век до н. э.) и Пиндар[11], хотя вероятнее, что в их стихах слово «скитала» использовано в своём первичном значении «посох».

Принцип её действия изложили Аполлоний Родосский[12] (середина III века до н. э.) и Плутарх (около 45—125 н. э.), но сохранилось лишь описание последнего[13].

Скитала представляла собой длинный стержень, на который наматывалась лента из пергамента. На ленту наносился текст вдоль оси скиталы, так, что после разматывания текст становился нечитаемым. Для его восстановления требовалась скитала такого же диаметра.

Считается, что автором способа взлома шифра скиталы является Аристотель, который наматывал ленту на конусообразную палку до тех пор, пока не появлялись читаемые куски текста[2][14].

Диск Энея, линейка Энея, книжный шифр[править | править код]

С именем Энея Тактика, полководца IV века до н. э., связывают несколько техник шифрования и тайнописи[15].

Диск Энея представлял собой диск диаметром 10—15 см с отверстиями по числу букв алфавита. Для записи сообщения нитка протягивалась через отверстия в диске, соответствующие буквам сообщения. При чтении получатель вытягивал нитку, и получал буквы в обратном порядке. Хотя недоброжелатель мог прочитать сообщение, если перехватит диск, Эней предусмотрел способ быстрого уничтожения сообщения — для этого было достаточно выдернуть нить, закреплённую на катушке в центре диска[15][16].

Первым действительно криптографическим инструментом можно назвать линейку Энея, реализующую шифр замены. Вместо диска использовалась линейка с отверстиями по числу букв алфавита, катушкой и прорезью. Для шифрования нить протягивалась через прорезь и отверстие, после чего на нити завязывался очередной узел. Для дешифрования необходимо было иметь саму нить и линейку с аналогичным расположением отверстий. Таким образом, даже зная алгоритм шифрования, но не имея ключа (линейки), прочитать сообщение было невозможно[15].

В своём сочинении «О перенесении осады» Эней описывает ещё одну технику тайнописи, позже названную «книжным шифром». Он предложил делать малозаметные дырки рядом с буквами в книге или другом документе[17]. Много позже аналогичный шифр использовали немецкие шпионы во время Первой мировой войны[15].

Квадрат Полибия[править | править код]

Во II веке до н. э. в Древней Греции был изобретён квадрат Полибия[9]. В нём буквы алфавита записывались в квадрат 5 на 5 (при использовании греческого алфавита одна ячейка оставалась пустой), после чего с помощью оптического телеграфа передавались номер строки и столбца, соответствующие символу исходного текста (на каждую букву приходилось два сигнала: число факелов обозначало разряд буквы по горизонтали и вертикали)[18].

Некоторые исследователи полагают, что это можно рассматривать как первую систему, уменьшавшую (сжимавшую) исходный алфавит, и, в некотором смысле, как прообраз современной системы двоичной передачи данных[19].

Шифр Цезаря[править | править код]

Согласно свидетельству Светония, Цезарь использовал в переписке моноалфавитный шифр, вошедший в историю как Шифр Цезаря[9][20]. Книгу о шифре написал грамматик Проб[21]. В шифре Цезаря каждая буква алфавита циклически сдвигается на определённое число позиций. Величину сдвига можно рассматривать как ключ шифрования. Сам Цезарь использовал сдвиг на три позиции[15][22].

Тайнописи[править | править код]

Кроме примитивных шифров в истории использовался и другой подход — полная замена одного алфавита (например, кириллицы) на другой (например, греческий). Не имея ключа, сопоставляющего исходный и используемый алфавиты, прочитать надпись было невозможно[23]. Кроме этого, использовались специальные техники записи символов алфавита таким образом, чтобы затруднить его чтение. Примером такой техники являются «вязанные руны», когда руны записываются таким образом, что отдельные их элементы (например, вертикальные черты) совпадают. Подобные системы часто использовались жрецами Северо-Западной Европы вплоть до позднего Средневековья[24].

Множество вариантов тайнописи использовалось и на Руси. Среди них и простые моноалфавитные шифры (простая литорея, письмо в квадратах), замена алфавита — тайнопись глаголицей, тайнопись греческой азбукой, а также особые приёмы письма, например, монокондил. Наиболее ранние тексты с использованием тайнописи относятся к XII веку[25].

Существует мнение[26][27], что в более поздний период тайнопись использовалась для иконографии, например, при написании иконы XIV века «Донская Богоматерь». Согласно другой точке зрения, буквенный ряд является лишь шрифтовым декором, который был широко распространён как в древнерусской, так и, например, в византийской иконописи[28][29].

Криптография от Средних веков до Нового времени[править | править код]

В Средние века криптография — в основном, моноалфавитные шифры — начинает широко использоваться дипломатами, купцами и даже простыми гражданами. Постепенно, по мере распространения техники частотного криптоанализа, шифры усложняются, что приводит к появлению шифров омофонической замены, а затем и полиалфавитных шифров.

Развитие криптографии в арабских странах[править | править код]

С VIII века н. э. развитие криптографии происходит в основном в арабских странах. Считается, что арабский филолог Халиль аль-Фарахиди первым обратил внимание на возможность использования стандартных фраз открытого текста для дешифрования. Он предположил, что первыми словами в письме на греческом языке византийскому императору будут «Во имя Аллаха», что позволило ему прочитать оставшуюся часть сообщения. Позже он написал книгу с описанием этого метода — «Китаб аль-Муамма» («Книга тайного языка»)[30][31].

В 855 году выходит «Книга о большом стремлении человека разгадать загадки древней письменности» арабского учёного Абу Бакр Ахмед ибн Али Ибн Вахшия ан-Набати, одна из первых книг о криптографии с описаниями нескольких шифров, в том числе с применением нескольких алфавитов. Также к IX веку относится первое известное упоминание о частотном криптоанализе — в книге Ал-Кинди «Манускрипт о дешифровке криптографических сообщений»[32].

В книге X века «Адаб аль-Куттаб» («Руководство для секретарей») ас-Сули есть инструкции по шифрованию записей о налогах, что подтверждает распространение криптографии в обычной, гражданской жизни[32].

В 1412 году выходит 14-томная энциклопедия Ибн ал-Хаима «Субх ал-Ааша», один из разделов которой «Относительно сокрытия в буквах тайных сообщений» содержал описание семи шифров замены и перестановки, частотного метода криптоанализа, а также таблицы частотности букв в арабском языке на основе текста Корана[1][20][30].

В словарь криптологии арабы внесли такие понятия, как алгоритм и шифр[33][34].

Криптография эпохи Возрождения[править | править код]

Первой европейской книгой, описывающей использование криптографии, считается труд Роджера Бэкона XIII века «Послание монаха Роджера Бэкона о тайных действиях искусства и природы и ничтожестве магии» (лат. «Epistola Fratris Rog. Baconis, de secretis operibus artis et naturae et nullitate magiae»)[35], описывающий, в числе прочего, применение 7 методов скрытия текста[36].

В XIV веке сотрудник тайной канцелярии папской курии Чикко Симонети пишет книгу о системах тайнописи, а в XV веке секретарь папы Климентия XII Габриэль де Левинда, родом из города Пармы, заканчивает работу над «Трактатом о шифрах»[1].

Симеоне де Крема (Simeone de Crema) был первым (1401), кто использовал таблицы омофонов для сокрытия каждого гласного в тексте при помощи более чем одного эквивалента. Спустя более ста лет эти таблицы для успешной защиты от криптоаналитических атак использовал Эрнан Кортес.

Первая организация, посвятившая себя целиком криптографии, была создана в Венеции (Италия) в 1452 году. Три секретаря этой организации занимались взломом и созданием шифров по заданиям правительства[19]. В 1469 году появляется шифр пропорциональной замены «Миланский ключ»[1].

Отцом западной криптографии называют учёного эпохи Возрождения Леона Баттисту Альберти. Изучив методы вскрытия использовавшихся в Европе моноалфавитных шифров, он попытался создать шифр, который был бы устойчив к частотному криптоанализу. Трактат о новом шифре был представлен им в папскую канцелярию в 1466 году. Альберти предложил вместо единственного секретного алфавита, как в моноалфавитных шифрах, использовать два или более, переключаясь между ними по какому-либо правилу. Однако флорентийский учёный так и не смог оформить своё открытие в полную работающую систему, что было сделано уже его последователями[37]. Также Альберти предложил устройство из двух скреплённых в центре дисков, каждый из которых имел алфавит, написанный по краю, и мог поворачиваться относительного другого диска. Пока диски не двигаются, они позволяют шифровать с использованием шифра Цезаря, однако через несколько слов диски поворачиваются, и меняется ключ сдвига[19].

Очередной известный результат принадлежит перу германского аббата Иоганна Тритемия, которого многие историки считают вторым отцом современной криптологии[19][38]. В пятой книге серии «Polygraphia», изданной в 1518 году, он описал шифр, в котором каждая следующая буква шифруется своим собственным шифром сдвига. Его подход был улучшен Джованом Баттистой Белласо (итал. Giovan Battista Bellaso), который предложил выбирать некоторое ключевое слово и записывать его над каждым словом открытого текста. Каждая буква ключевого слова используется для выбора конкретного шифра сдвига из полного набора шифров для шифрования конкретной буквы, тогда как в работе Тритемия шифры выбираются просто по циклу. Для следующего слова открытого текста ключ начинал использоваться снова, так, что одинаковые слова оказывались зашифрованы одинаково[19]. Этот способ в настоящий момент известен как шифр Виженера (см. ниже). Кроме этого, Тритемий первым заметил, что шифровать можно и по две буквы за раз — биграммами (хотя первый биграммный шифр — Playfair — был предложен лишь в XIX веке)[38]. Позже, в XVII веке, член ордена иезуитов Атанасиус Кирхер провёл исследования лингвистических аспектов работ Тритемия, результаты которых опубликовал в своей Polygraphia nova в 1663 году. Одним из результатов стало создание «полиглотического кода на пяти языках», который мог использоваться для шифрования и передачи сообщений на латинском, итальянском, французском, испанском и немецком языках, при этом декодирование могло производиться на любом из указанных языков[39].

В 1550 году итальянский математик Джероламо Кардано, состоящий на службе у папы римского[38][40], предложил новую технику шифрования — решётку Кардано. Этот способ сочетал в себе как стеганографию (искусство скрытого письма), так и криптографию. Затруднение составляло даже понять, что сообщение содержит зашифрованный текст, а расшифровать его, не имея ключа (решётки) в то время было практически невозможно. Решётку Кардано считают первым транспозиционным шифром или, как ещё называют, геометрическим шифром, основанным на положении букв в шифротексте[41]. Другой транспозиционный шифр, намного более лёгкий, использовался в XVII веке при побеге Джона Треваньона от сил Кромвеля, а также во время Второй мировой войны для попыток передачи сведений офицерами захваченной немецкой подводной лодки в письмах домой[42].

Фрэнсис Бэкон в своей первой работе 1580 года предложил двоичный способ кодирования латинского алфавита, по принципу аналогичный тому, что сейчас используется в компьютерах[7]. Используя этот принцип, а также имея два разных способа начертания для каждой из букв, отправитель мог «спрятать» в тексте одного длинного сообщения короткое секретное[43]. Этот способ получил название «шифр Бэкона», хотя относится больше к стеганографии.

Самым известным криптографом XVI века можно назвать Блеза де Виженера. В своём трактате 1585 года он описал шифр, подобный шифру Тритемия, однако изменил систему выбора шифра замены для каждой буквы. Одной из предложенных техник было использование букв другого открытого текста для выбора ключа каждой буквы исходного текста. Описанный шифр известен как шифр Виженера и, при длине случайного ключа, равной длине открытого текста, является абсолютно стойким шифром, что было математически доказано много позже (в XX веке в работах Шеннона). Другая техника использовала результат шифрования для выбора следующего ключа — то, что впоследствии использует Фейстель и компания IBM при разработке шифра DES в 1970-х годах[19].

В процессе над Марией Стюарт в качестве доказательств приводились письма к заговорщикам, которые удалось расшифровать. Использовался шифр подстановки, с добавкой ещё нескольких особых знаков, чтобы затруднить расшифровку. Некоторые знаки означали слова, другие не означали ничего, ещё один знак означал, что последующая буква — двойная[44].

К 1639 году относится первое упоминание[45] о рукописи Войнича — книге, написанной неизвестным автором на неизвестном языке. Расшифровать её пытались многие известные криптографы, но не исключено, что рукопись является всего лишь мистификацией.

Криптоаналитик Этьен Базери (1846—1931) смог, проработав три года, расшифровать архивы Людовика XIV, зашифрованные «Великим шифром» по системе Россиньолей в XVII веке. В бумагах нашёлся приказ короля поместить в заключение узника с тем, чтобы днём он появлялся только в маске. Им оказался генерал Вивьен де Булонд (фр. Vivien de Bulonde), покрывший позором себя и французскую армию во время Девятилетней войны. Предположительно, это и есть знаменитая «Железная маска». Королевский шифр продержался 200 лет[46].

Испанская империя и колонии в Америке. «Индейская криптография»[править | править код]

В XVI веке при дипломатической переписке императора Карла I становится популярным метод nomenclator — указатель географических названий[47]. 11 марта 1532 года Родриго Ниньо, посол в Венеции, использовал его, чтобы напомнить императору о некоторых средствах защиты на тот случай, если турецкий султан захочет захватить крепость Клиса в Далмации (около Сплита, Хорватия)[48]. Почти 25 лет спустя то же самое сделал маркиз де Мондехар, вице-король Неаполя, чтобы известить Филиппа II о возможных переговорах относительно перемирия между христианами и турками, что стало причиной кризиса имперской разведки в Средиземноморье. Бернардино де Мендоса (1541—1604), посол Испании в Англии и Франции во многих своих письмах использовал метод nomenclator, где особую роль играла замена букв цифрами и шифр из биграмм (например, BL = 23, BR = 24, y TR = 34)[49].

Термин «индейская криптография» («criptografía indiana»), внедрённый исследователем Гильермо Ломанн Вильена (исп. Guillermo Lohmann Villena), применяется для обозначения зашифрованных документов в испанских колониях Америки. Первым известным документом на территории Америки, в котором использовался шифр («caracteres ignotos»), была депеша Христофора Колумба, адресованная Диего Колумбу в 1500 году и перехваченная губернатором Санто-Доминго, Франсиско де Бобадилья[50].

Письма зашифровывали не только вице-короли и высшие сановники, но и представители католических орденов и отдельные личности[51]: свой шифр имел завоеватель Мексики Эрнан Кортес (использовал комбинированный шифр с подстановкой омофонов и кодирования, а также метод nomenclator)[52] и вице-короли Перу Педро де ла Гаска[53], Франсиско де Толедо[54], адмирал Антонио де Агуайо[55]. Испанский Государственный Совет (исп. Consejo de Estado de España) снабдил графа де Чинчон, губернатора Перу с 1629 по 1639 год, новым изобретением в криптографии начала XVII века — указателем индейских географических названий («nomenclator indiano»); одновременно с этим была внедрена новая система — буквы замещались двумя цифрами (например, AL — 86, BA — 31, BE — 32, BI — 33)[56], использовались также триграммы.

Уникальный слоговой шифр иезуитов использован в Тетради Бласа Валера (Куско, 1616); одновременно в документе содержится дешифровка инкских кипу, юпаны, знаков токапу и секес, во многом и послуживших основой для создания шифра[57]; поскольку ключевое значение в кипу и в шифре имел цвет, то он послужил поводом для изобретения в 1749 году итальянцем Раймондо де Сангро метода цветного книгопечатания.

Чёрные кабинеты[править | править код]

В 1626 году, при осаде города Реальмон, а позже и в 1628 году при осаде Ла-Рошели, французский подданный Антуан Россиньоль (1600—1682) расшифровал перехваченные сообщения и тем самым помог победить армию гугенотов. После победы правительство Франции несколько раз привлекало его к расшифровке шифров. После смерти А. Россиньоля его сын, Бонавентур Россиньоль, а позже и внук, Антуан-Бонавентур Россиньоль, продолжили его дело. В то время правительство Франции привлекало к работе множество криптографов, которые вместе образовывали так называемый «Чёрный кабинет»[19].

Антуану Россиньолю принадлежит доктрина, согласно которой стойкость шифра должна определяться видом зашифрованной информации. Для военного времени достаточной будет являться стойкость, если сообщение с приказом армейскому подразделению не будет расшифровано противником хотя бы до момента исполнения получателем, а для дипломатической почты шифр должен обеспечивать сохранность на десятки лет[1].

В России датой учреждения первой государственной шифровальной службы считают 1549 год — образование «посольского приказа» с «циферным отделением». А как минимум с 1702 года Петра сопровождала походная посольская канцелярия под руководством первого министра Ф. А. Головина, которая с 1710 года приобрела статус постоянного учреждения. В нём сосредоточилась криптографическая работа с перепиской между Петром, его приближёнными и различными получателями, а также по созданию новых шифров[20][58].

Впоследствии над дешифрованием сообщений в России трудились в том числе такие математики, как Кристиан Гольдбах, Леонард Эйлер и Франц Эпинус. При этом во время Семилетней войны (1756—1763) Эйлер, находясь в Пруссии, хотя и продолжал переписываться с высшими лицами Российской империи, также занимался дешифровкой перехваченных писем русских офицеров[20][38][59].

К началу XVIII века подобные кабинеты были по всей Европе, в том числе «Die Geheime Kabinettskanzlei» в Вене, первое дешифровальное отделение в Германии под начальством графа Гронсфельда[1], группа Джона Валлиса в Англии. До, во время и после войны за независимость США они оказались способны вскрыть большую часть колониальных шифров. Большинство из них было закрыто к середине XIX века, в том числе, по одной из версий — из-за отсутствия вооружённого противостояния с США[19].

Криптография в британских колониях и США[править | править код]

Однако в британских колониях, чаще всего, централизованных организаций не было — перехват и дешифрования выполнялись обычными служащими, при возможности. Известен случай дешифровки письма 1775 года главного хирурга армии США (англ. Surgeon General of the United States Army) Бенджамина Чёрча (англ. Benjamin Church (physician)), адресованное британцам, в котором он ставил командование врага в известность об армии США около Бостона. Хотя в письме не содержалось действительно секретных данных, его попросили приостановить подобную переписку. Бенедикт Арнольд, генерал армии США, известен в том числе из-за использования «кодовой книги», копия которой должна быть у каждого отправителя и получателя сообщений. Шифр состоял в указании позиции слова в книге, в том числе страницы, строки и номера в строке[19]. Этот метод получил название книжного шифра.

Отцом криптографии США называют учителя и государственного деятеля Джеймса Ловелля. Во время войны за независимость США он дешифровал множество британских сообщений, одно из которых заложило основу для окончательной победы в войне[60]. В будущем Ловелль стал членом комитета по секретной корреспонденции, четвёртым, после Бенджамина Франклина (Пенсильвания), Бенджамина Харрисона (Виргиния) и Томаса Джонсона (англ. Thomas Johnson) (Мэриленд). Именно там Джеймс заслужил своё признание эксперта конгресса по криптографии и стал называться отцом американской криптографии[61].

В 1790-х годах[62] будущий президент США Томас Джефферсон построил одну из первых механических роторных машин, упрощавших использование полиалфавитных шифров[63]. Среди других авторов-изобретателей были полковник Десиус Вадсворт (англ. Decius Wadsworth), изобретатель машины со вращательными шифровальными дисками с различным количеством букв. Хотя он изобрёл её в 1817 году, вся слава досталась Чарлзу Уитстону за аналогичную машину, представленную на Всемирной выставке 1867 года в Париже[19][64]. Однако распространение роторные машины получили лишь в начале XX века[63].

Значительный толчок криптографии дало изобретение телеграфа. Сама передача данных перестала быть секретной, и сообщение, в теории, мог перехватить кто угодно. Интерес к криптографии возрос в том числе и среди простого населения, в результате чего многие попытались создать индивидуальные системы шифрования. Преимущество телеграфа было явным и на поле боя, где командующий должен был отдавать немедленные приказания по всей линии фронта или хотя бы на всём поле сражения, а также получать информацию с мест событий. Это послужило толчком к развитию полевых шифров. Сначала армия США использовала шифр Виженера с коротким ключевым словом, однако после открытия метода Касиски в 1863 году он был заменён[19].

Дальнейший прогресс был связан как с индивидуальными, так и с государственными исследованиями. В 1854 году Чарлз Уитстон описал, а Лион Плейфер (англ. Lyon Playfair) добился применения британскими вооружёнными силами нового шифра, как его позже назовут — шифра Плейфера. Его особенностью была относительная простота использования, хотя этот шифр являлся одним из первых, в котором применялась замена биграмм вместо отдельных букв. Поэтому его использовали для шифрования важной, но не очень секретной информации во время боя — через то время, которое противник потратит на взлом шифра, информация станет уже неактуальной[65]. Шифр использовался вплоть до Второй мировой войны[19].

Во время Гражданской войны в США (1861—1865) шифры были не очень сложными. В то время как Союзные силы имели централизованные правила шифрования, командование Конфедерации оставляло эти вопросы на усмотрение полевых командиров. В результате на местах использовались настолько простые схемы, что иногда противник расшифровывал сообщения быстрее, чем его номинальный получатель. Одной из проблем было использование стандартных ключевых фраз для довольно хорошего шифра Виженера. Три самых известных были фразы «Manchester Bluff», «Complete Victory» и «Come Retribution». Их довольно быстро «открыли» криптоаналитики союзных сил[19]. Проблема выбора сильных паролей и ключевых фраз является довольно острой и до сих пор (среди современных — «123456», «password» и «12345678»)[66].

На пути к математической криптографии[править | править код]

В 1824 году выходит книга Жана-Франсуа Шампольона «Précis du système hiérogl. d. anciens Egyptiens ou recherches sur les élèments de cette écriture» («Краткий очерк иероглифической системы древних египтян или исследования элементов этого письма»), содержавшая расшифровку египетских иероглифов, скрывавших свои тайны более трёх тысяч лет[67].

В 1863 году Фридрих Касиски опубликовал метод, впоследствии названный его именем, позволявший быстро и эффективно вскрывать практически любые шифры того времени. Метод состоял из двух частей — определение периода шифра и дешифровка текста с использованием частотного криптоанализа[19].

В 1883 году Огюст Керкгоффс опубликовал труд под названием «Военная криптография» (фр. La Cryptographie Militaire). В нём он описал шесть требований, которым должна удовлетворять защищённая система. Хотя к некоторым из них эксперты относятся с подозрением[19], но отмечают труд за саму попытку:

- шифр должен быть физически, если не математически, невскрываемым;

- система не должна требовать секретности, на случай, если она попадёт в руки врага;

- ключ должен быть простым, храниться в памяти без записи на бумаге, а также легко изменяемым по желанию корреспондентов;

- зашифрованный текст должен [без проблем] передаваться по телеграфу;

- аппарат для шифрования должен быть легко переносимым, работа с ним не должна требовать помощи нескольких лиц;

- аппарат для шифрования должен быть относительно прост в использовании, не требовать значительных умственных усилий или соблюдения большого количества правил.

Оригинальный текст (фр.)

- Le système doit être matériellement, sinon mathématiquement, indéchiffrable;

- Il faut qu’il n’exige pas le secret, et qu’il puisse sans inconvénient tomber entre les mains de l’ennemi;

- La clef doit pouvoir en être communiquée et retenue sans le secours de notes écrites, et être changée ou modifiée au gré des correspondants;

- Il faut qu’il soit applicable à la correspondance télégraphique;

- Il faut qu’il soit portatif, et que son maniement ou son fonctionnement n’exige pas le concours de plusieurs personnes;

- Enfin, il est nécessaire, vu les circonstances qui en commandent l’application, que le système soit d’un usage facile, ne demandant ni tension d’esprit, ni la connaissance d’une longue série de règles à observer.

— Auguste Kerckhoffs. La Cryptographie Militaire

В настоящее время второе из этих правил известно как принцип Керкгоффса.

В конце XIX — начале XX века правительства стран вновь бросили значительные силы на шифрование и криптоанализ. В 1914 году Британия открыла «Комнату 40», в 1917 году США — MI-8, ставшую предшественницей современного Агентства национальной безопасности[19].

В 1918 году вышла монография американского криптографа российского происхождения[68] Уильяма Ф. Фридмана «Индекс совпадения и его применение в криптографии» (англ. «Index of Coincidence and Its Applications in Cryptography»). Работа вышла в открытой печати, несмотря на то, что была выполнена в рамках военного заказа[69]. Двумя годами позже Фридман ввёл в научный обиход термины «криптология» и «криптоанализ»[70].

В начале 1920-х годов практически одновременно в разных странах появляются патенты и электромеханические машины, использующие принципы криптографического диска (ротора) и автоматизирующие процесс шифрования. В США это был Эдвард Геберн (англ. Edward Hebern)[71], после него — Хьюго Кох (англ. Hugo Koch) из Нидерландов и его «Энигма» (позже патент был куплен Артуром Шербиусом), Арвид Герхард Дамм из Швеции и его машина «B-1» — разработки последнего были продолжены Борисом Хагелиным[71].

В 1928—1929 годах польское «Бюро шифров» организовало курсы для 20 математиков со знанием немецкого языка — будущих криптоаналитиков, трое из которых известны работой по взлому «Энигмы». До этого на работу принимали в основном лингвистов[72].

В 1929 году Лестер Хилл (англ. Lester S. Hill) опубликовал в журнале «The American Mathematical Monthly» статью «Cryptography in an Algebraic Alphabet». В ней он описал подход к конструированию криптографических систем, для которых математически была доказана их неуязвимость для частотных атак, в том числе к методу Касиски. Для представления текста он перевёл его в цифровой вид, а для описания шифрования использовал полиномиальные уравнения. С целью упрощения вычисления были представлены в виде операций над матрицами, отдельные элементы которых складывались и умножались по модулю 26 (по числу букв в латинском алфавите). Так как система оказалась слишком сложна в использовании, он собрал механическую шифровальную машину, которая упрощала эти операции. Машина могла использовать лишь ограниченное множество ключей, и даже с машиной шифр использовался очень редко — лишь для шифрования некоторых государственных радиопередач. Тем не менее его основной вклад — математический подход к конструированию надёжных криптосистем[19].

Криптография на Руси и в России[править | править код]

Криптография как род профессиональной деятельности появилась на Руси при Иване IV. Крупные дипломатические и военные акции царя требовали защиты пересылаемых приказов от чтения при перехвате. До прихода к власти Петра I криптографы были востребованы исключительно в Посольском приказе[1]. Пётр же стал первым российским правителем, полностью понявшим невозможность безопасного существования государства без надёжной защиты писем, документов и приказов. С 1700 года вся деятельность по созданию шифров и попыткам проанализировать перехваченные иностранные шифры стала вестись в цифирном отделении Посольского приказа, а с 1702 года - в Походной посольской канцелярии. При этом, слова «шифр» и «ключ» до XX века были синонимами: ключом называли принцип шифрования, а его раскрытие означало гибель шифра[73].

Шифры петровской эпохи были шифрами замены, с тем дополнением, что открытый текст письма состоял из частей, написанных на нескольких разных языках[58]. Шифры вручались отбывавшим на миссии дипломатам, командирам крупных военных подразделений. Начиная с 30-х годов XVIII века каждое десятилетие ужесточались требования к шифрам, а последним находились новые применения. Так, с 1730-х годов таблицы замены стали составляться с поправкой на защиту от частотного криптоанализа. В 1740-е годы в России начинают свою работу упомянутые выше чёрные кабинеты. А в 1750-х годах от шифров стали требовать алфавиты мощностью более чем в тысячу символов[1]

Правление Екатерины II ознаменовано расцветом дешифровального дела в чёрных кабинетах. Производилась дешифровка, в первую очередь, масонских писем. Масоны пользовались семантическими шифрами, основанными на «гиероглифах», особых символах. Сложность дешифровки писем масонов была усугублена тем, что получатель, так или иначе «посвящённый» в тайну, волен был сам трактовать содержание письма. Именно активную перлюстрацию писем масонов имеют в виду, когда упоминают расцвет агентурных сетей при Екатерине II.[1]

В начале XIX века с приходом к власти Александра I вся криптографическая деятельность переходит в ведение Канцелярии Министерства иностранных дел Российской империи. Одним из наиболее значимых достижений ведомства стало дешифрование приказов и переписки Наполеона I во время Отечественной войны 1812 года. С 1803 года на службе в Канцелярии находился выдающийся российский учёный П. Л. Шиллинг, которому приписывается изобретение биграммных шифров[20][73].

Первая половина XIX века ознаменована изобретением электромагнитного телеграфа П. Л. Шиллингом в 1832 году. Для его безопасного использования был опубликован коммерческий шифр. Появление этого шифра привело к созданию и государственных дипломатических шифров для передачи данных с использованием современных технологий[20]. А созданный примерно в те же годы Цифирный комитет устанавливал сроки действия каждого шифра[73].

Криптография в литературе[править | править код]

Криптография оказала влияние и на литературу. Упоминания о криптографии встречаются ещё во времена Гомера и Геродота, хотя они описывали искусство шифрования в контексте различных исторических событий. Первым вымышленным упоминанием о криптографии можно считать роман «Гаргантюа и Пантагрюэль» французского писателя XVI века Франсуа Рабле, в одной из глав которого описываются попытки чтения зашифрованных сообщений. Упоминание встречается и в «Генрихе V» Шекспира[74].

Впервые как центральный элемент художественного произведения криптография используется в рассказе «Золотой жук» Эдгара Аллана По 1843 года. В нём писатель не только показывает способ раскрытия шифра, но и результат, к которому может привести подобная деятельность — нахождение спрятанного сокровища[74].

Однако, по мнению Дэвида Кана, лучшим описанием применения криптографии является рассказ 1903 года Артура Конан Дойля «Пляшущие человечки». В рассказе великий сыщик Шерлок Холмс сталкивается с разновидностью шифра, который не только прячет смысл написанного, но, используя символы, похожие на детские картинки, скрывает сам факт передачи секретного сообщения. В рассказе герой успешно применяет частотный анализ, а также предположения о структуре и содержании открытых сообщений для разгадывания шифра[74].

…величайший подвиг вымышленного криптоанализа был совершён, естественно, величайшим из вымышленных детективов.

Оригинальный текст (англ.)…the greatest feat of fictional cryptanalysis was performed, naturally enough, by the greatest of fictional detectives.

Криптография Первой мировой войны[править | править код]

До Первой мировой войны Россия, наряду с Францией, являлась лидером в области криптоанализа на государственном уровне. Англия, США, Германия и менее влиятельные государства вообще не имели государственной дешифровальной службы, а Австро-Венгрия читала, в основном, переписку соседних государств[75]. При этом если во Франции и Австро-Венгрии дешифровальная служба была военной, то в России — гражданской[76].

Во время Первой мировой войны криптография и, в особенности, криптоанализ становятся одним из инструментов ведения войны. Известны факты расшифровки русских сообщений австрийцами, русскими же был расшифрован немецкий шифр (благодаря найденной водолазами копии кодовой книги), после чего результаты были переданы союзникам. Для перехвата радиосообщений были построены специальные подслушивающие станции, в результате работы которых (вместе с умением дешифровать немецкий шифр, использовавшийся в том числе турками) русский флот был осведомлён о составе и действиях противника. В британском адмиралтействе было создано специальное подразделение для дешифровки сообщений («комната 40»), которое за время войны расшифровало около 15 тысяч сообщений. Этот результат сыграл важную роль в сражении при Доггер-банке и Ютландском сражении[77].

Возможно, наиболее известным результатом работы криптоаналитиков времени Первой мировой войны является расшифровка телеграммы Циммермана, подтолкнувшая США к вступлению в войну на стороне Антанты[77].

Россия[править | править код]

К числу успешных операций относится проведённое ещё в мирное время похищение кодовой книги посла США в Бухаресте. Из-за того, что посол не доложил начальству о пропаже (а пользовался аналогичной кодовой книгой «соседа» — посла США в Вене), российская сторона смогла читать переписку США со своими послами вплоть до Первой мировой войны. Однако после её начала поток сообщений резко снизился. Это было связано с прекращением радиообмена между Германией, Австро-Венгрией и внешним миром, а также со слабой технической оснащённостью российских служб[75].

После начала боевых действий были созданы станции радиоперехвата, особенно на Балтике, а также организованы дешифровальные отделения при штабах армии и флота. Однако из-за нехватки квалифицированного персонала сообщения часто оставались необработанными. Помощь армии осуществляла и собственная дешифровальная служба Департамента полиции. Однако все эти действия были предприняты слишком поздно, чтобы оказать сколько-нибудь ощутимое влияние на ход боевых действий[75].

Англия[править | править код]

После успешной ликвидации германского подводного канала связи в Северном море и радиостанций в Африке, на Самоа и в Китае Германия была вынуждена использовать, кроме линий союзников, телеграф, почту и радиосвязь. Это создало благоприятные условия для перехвата сообщений, в том числе для Англии, что впоследствии дало значительный вклад в победу над Тройственным союзом. Хотя Англия изначально не была готова к этой возможности, она сумела быстро воспользоваться ею[78]. В 1914 году в адмиралтействе появляется «Комната 40», в создании которой участвовал и тогдашний глава адмиралтейства Уинстон Черчилль[79].

Все эти годы, в течение которых я занимал официальные должности в правительстве, начиная с осени 1914 года, я прочитывал каждый из переводов дешифрованных сообщений и в качестве средства выработки правильного решения в области общественной политики придавал им большее значение, чем любому другому источнику сведений, находившемуся в распоряжении государства.

Оригинальный текст (англ.)All the years I have been in office since it began in the autumn of 1914 I have read every one of these flimsies and I attach more importance to them as a means of forming a true judgement of public policy in these spheres, than to any other source of knowledge at the disposal of the state.

Благодаря помощи русских, захвативших кодовую книгу с затонувшего германского крейсера «Магдебург», а также собственным подобным операциям, англичане сумели разгадать принцип выбора шифров Германией. И хотя для надводного флота, из-за плохой организации связи между берегом и кораблями, это не дало большой пользы, чтение переписки дало значительный вклад в уничтожение германских подводных лодок[78].

Принесло пользу и использование явного обмана. С помощью ложного приказа, отправленного английским агентом немецким шифром, недалеко от Южной Америки была уничтожена целая эскадра. С помощью подложного английского кода, попавшего в руки Антанте в мае 1915 года, англичане не раз вводили Германию в заблуждение, заставив, например, в сентябре 1916 года оттянуть значительные силы для отражения мифической десантной атаки[81].

19 января 1917 года англичанам удалось частично расшифровать текст телеграммы, отправленной статс-секретарём иностранных дел Германии Артуром Циммерманом немецкому посланнику в Мексике Генриху фон Эккардту (англ. Heinrich von Eckardt). В прочитанной части содержалась информация о планах неограниченной войны на море. Однако только к середине февраля 1917 года телеграмма оказалась расшифрованной полностью. В телеграмме содержались планы по возвращении Мексике части территорий за счёт США. Информация была передана Уолтеру Пейджу (англ. Walter Hines Page), послу США в Англии. После проверки подлинности (в том числе — после подтверждения самого Циммермана) телеграмма сыграла главную роль для оправдания в глазах общественности вступления США в Первую мировую войну против Четверного союза[82].

Франция[править | править код]

Наиболее драматическим моментом в криптографии Франции был июнь 1918 года, когда было жизненно необходимо узнать направление немецкого наступления на Париж. Жорж Панвэн сумел за несколько напряжённых дней, потеряв 15 килограмм веса, вскрыть немецкий шифр ADFGVX. В результате Париж был спасён[83][84].

Германия[править | править код]

Каждой немецкой дивизии был придан профессор математики, специалист по криптоанализу, немцы читали радиопередачи русских войск, что, в частности, обеспечило сокрушительную победу немцев над превосходящими силами русской армии в Битве при Танненберге[85]. Впрочем, из-за недостатка криптографов, а также телефонных проводов, русские часто вели передачи по радио открытым текстом. Так или иначе, генерал Людендорф к 11 вечера имел в своём распоряжении все русские депеши за день[86].

Криптография Второй мировой войны[править | править код]

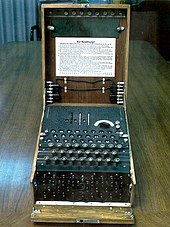

Перед началом Второй мировой войны ведущие мировые державы имели электромеханические шифрующие устройства, результат работы которых считался невскрываемым. Эти устройства делились на два типа — роторные машины и машины на цевочных дисках. К первому типу относят «Энигму», использовавшуюся сухопутными войсками Германии и её союзников, второму — американскую M-209[20].

В СССР производились оба типа машин[20].

Германия: «Энигма», «Fish»[править | править код]

История самой известной электрической роторной шифровальной машины — «Энигма» — начинается в 1917 году — с патента, полученного голландцем Хьюго Кохом. В следующем году патент был перекуплен Артуром Шербиусом, начавшим коммерческую деятельность с продажи экземпляров машины как частным лицам, так и немецким армии и флоту[87].

Германские военные продолжают совершенствовать «Энигму». Без учёта настройки положения колец (нем. Ringstellung), количество различных ключей составляло 1016[72]. В конце 1920-х — начале 1930-х годов, несмотря на переданные немецким аристократом Хансом Тило-Шмидтом данные по машине, имевшиеся экземпляры коммерческих вариантов, британская и французская разведка не стали браться за задачу криптоанализа. Вероятно, к тому времени они уже сочли, что шифр является невзламываемым. Однако группа из трёх польских математиков так не считала и, вплоть до 1939 года, вела работы по «борьбе» с «Энигмой» и даже умела читать многие сообщения, зашифрованные «Энигмой» (в варианте до внесения изменений в протокол шифрования от декабря 1938 года). У одного из них, Мариана Реевского, зародилась идея бороться с криптографической машиной с помощью другой машины. Идея озарила Реевского в кафе, и он дал машине имя «Бомба» по названию круглого пирожного[72]. Среди результатов, переданных британским разведчикам перед захватом Польши Германией, были и «живые» экземпляры «Энигмы», и электромеханическая машина «Bomba», состоявшая из шести[88][89] спаренных «Энигм» и помогавшая в расшифровке (прототип для более поздней «Bombe» Алана Тьюринга), а также уникальные методики криптоанализа[87].

Дальнейшая работа по взлому была организована в Блетчли-парке, сегодня являющемся одним из предметов национальной гордости Великобритании. В разгар деятельности центр «Station X» насчитывал 12 тысяч человек, но, несмотря на это, немцы не узнали о нём до самого конца войны[87]. Сообщения, расшифрованные центром, имели гриф секретности «Ultra» — выше, чем использовавшийся до этого «Top Secret» (по одной из версий, отсюда и название всей британской операции — «Операция Ультра»). Англичане предпринимали повышенные меры безопасности, чтобы Германия не догадалась о раскрытии шифра. Ярким эпизодом является случай с бомбардировкой Ковентри 14 ноября 1940 года, о которой премьер-министру Великобритании Уинстону Черчиллю было известно заранее благодаря расшифровке приказа. Однако Черчилль, опираясь на мнение аналитиков о возможности Германии догадаться об операции «Ультра», принял решение о непринятии мер к защите города и эвакуации жителей[90].

Война заставляет нас всё больше и больше играть в Бога. Не знаю, как бы я поступил…

Оригинальный текст (англ.)War is forcing us more and more to play God. I don’t know what I should have done.

Хотя для СССР существование и даже результаты работы «Station X» секрета не представляли. Именно из результатов сообщений, дешифрованных в «Station X», СССР узнал о намечающемся «реванше» Гитлера за Сталинградскую битву и смог подготовиться к операции на Курском направлении, получившем названии «Курская дуга»[87].

С современной точки зрения шифр «Энигмы» был не очень надёжным, но только сочетание этого фактора с наличием множества перехваченных сообщений, кодовых книг, донесений разведки, результатов усилий военных и даже террористических атак позволило «вскрыть» шифр[87].

Однако с 1940 года высшее германское командование начало использовать новый метод шифрования, названный британцами «Fish». Для шифрования использовалось новое устройство «Lorenz SZ 40», разработанное по заказу военных. Шифрование основывалось на принципе одноразового блокнота (шифр Вернама, одна из модификаций шифра Виженера, описанная в 1917 году) и при правильном использовании гарантировало абсолютную криптостойкость (что было доказано позже в работах Шеннона). Однако для работы шифра требовался «надёжный» генератор случайной последовательности, который бы синхронизировался на передающей и принимающей стороне. Если криптоаналитик сумеет предсказать следующее число, выдаваемое генератором, он сможет расшифровать текст[93].

Генератор, используемый в машинах «Lorenz SZ 40» оказался «слабым»[93]. Однако его взлом всё равно нельзя было осуществить вручную — криптоаналитикам из Блетчли-парка потребовалось создать устройство, которое бы перебирало все возможные варианты и избавляло бы криптоаналитиков от ручного перебора.

Таким устройством стала одна из первых программируемых вычислительных машин «Colossus», созданная Максом Ньюманом и Томми Флауэрсом при участии Алана Тьюринга в 1943 году (хотя некоторые источники[94][95] указывают, что она была сделана для взлома «Энигмы»). Машина включала 1600 электронных ламп и позволила сократить время, требуемое на взлом сообщений, с шести недель[93] до нескольких часов[96].

Япония[править | править код]

На вооружении Японии стояло несколько систем шифров разной степени сложности, наиболее изощрённая система, введённая в действие в 1939 году — «Пурпурный код» (англ. Purple), использовала электромеханическую машину, как и у немцев. Необычайным усилием и практически в одиночку американский криптограф русского происхождения Уильям Фридман смог взломать японский код и реконструировать саму японскую машину. Сведения из расшифрованной переписки получили кодовое название «Мэджик». Одним из первых важных сообщений через «Мэджик» было, что японцы собираются напасть на США, к чему последние не успели подготовиться. В дальнейшем ходе войны американцы получали с помощью «Мэджик» много полезных сведений, в том числе и о состоянии дел у союзников японцев — нацистской Германии[97]. Непомерное напряжение подорвало здоровье Фридмана, и в 1941 году он вынужден был демобилизоваться, хотя продолжил работу и далее как гражданское лицо, а после войны снова стал военным.

СССР[править | править код]

Эта статья должна быть полностью переписана. |

В армии и флоте СССР использовались шифры с кодами различной длины — от двух символов (фронт) до пяти (стратегические сообщения). Коды менялись часто, хотя иногда и повторялись на другом участке фронта. По ленд-лизу СССР получил несколько M-209, которые использовались как основа для создания своих собственных шифровальных машин, хотя об их использовании неизвестно[98].

Также для связи высших органов управления страной (в том числе Ставки Верховного Главнокомандования) и фронтами использовалась ВЧ-связь. Она представляла собой технические средства для предотвращения прослушивания телефонных разговоров, которые модулировали высокочастотный сигнал звуковым сигналом от мембраны микрофона. Уже во время Второй мировой войны механизм заменили на более сложный, который разбивал сигнал на отрезки по 100—150 мс и три-четыре частотных полосы, после чего специальный шифратор их перемешивал. На приёмном конце аналогичное устройство производило обратные манипуляции для восстановления речевого сигнала. Криптографической защиты не было, поэтому, используя спектрометр, можно было выделить используемые частоты и границы временных отрезков, после чего медленно, по слогам, восстанавливать сигнал[99].

Во время советско-финской войны (1939—1940) Швеция успешно дешифровывала сообщения СССР и помогала Финляндии. Так, например, во время битвы при Суомуссалми успешный перехват сообщений о продвижении советской 44-й стрелковой дивизии помог Карлу Маннергейму вовремя выслать подкрепления, что стало залогом победы. Успешное дешифрование приказов о бомбовых ударах по Хельсинки позволяло часто включить систему оповещения о воздушном ударе ещё до того, как самолёты стартуют с территории Латвии и Эстонии[98].

30 декабря 1937 года было образовано 7-е отделение (в дальнейшем — 11-й отдел) Управления разведки Наркомата ВМФ, задачей которого являлось руководство и организация дешифровальной работы. В годы войны на дешифровально-разведочной службе СССР состояло не более 150 человек, однако, по мнению Вадима Тимофеевича Кулинченко — капитана 1 ранга в отставке, ветерана-подводника, ДРС показала «удивительную результативность и эффективность». В 1941—1943 годах ДРС Балтийского флота было взломано 256 германских и финляндских шифров, прочитано 87 362 сообщения. ДРС Северного флота (всего — 15 человек) взломала 15 кодов (в 575 вариантах) и прочитала более 55 тыс. сообщений от самолётов и авиабаз противника, что, по оценке Кулинченко, «позволило полностью контролировать всю закрытую переписку ВВС Германии». ДРС СФ также раскрыто 39 шифров и кодов, используемых аварийно-спасательной, маячной и радионавигационной службами и береговой обороной противника и прочитано около 3 тыс. сообщений. Важные результаты были получены и по другим направлениям. ДРС Черноморского флота имела информацию и о текущей боевой обстановке и даже перехватывала некоторые стратегические сообщения[100].

Если бы не было разведки Черноморского флота, я не знал бы обстановки на Юге.

— Верховный главнокомандующий Сталин, лето 1942 года[100]

Успешные результаты по чтению зашифрованной японской дипломатической переписки позволили сделать вывод о том, что Япония не намерена начинать военные действия против СССР. Это дало возможность перебросить большое количество сил на германский фронт[101].

В передачах радиосвязи с советскими ядерными шпионами в США (см. создание советской атомной бомбы) Центр в Москве использовал теоретически неуязвимую криптографическую систему с одноразовым ключом. Тем не менее в ходе реализации глубоко засекреченного проекта «Венона» контрразведке США удавалось расшифровать передачи, в некоторые периоды около половины из них. Это происходило оттого, что в военные годы из-за недостатка ресурсов некоторые ключи использовались повторно, особенно в 1943—1944 годах. Кроме того, ключи не были по-настоящему случайными, так как производились машинистками вручную[102][103].

США[править | править код]

Американская шифровальная машина M-209 (CSP-1500) являлась заменой M-94 (CSP-885) для передачи тактических сообщений. Была разработана шведским изобретателем российского происхождения Борисом Хагелиным в конце 1930-х годов. Несколько экземпляров было приобретено для армии США, после чего дизайн был упрощён, а механические части — укреплены. Впервые машина была использована в Североафриканской кампании во время наступления в ноябре 1942 года. До начала 1960-х годов компанией Smith Corona было изготовлено около 125 тысяч устройств[104].

Машина состояла из 6 колёс, комбинация выступов которых давала значение сдвига для буквы текста[20]. Период криптографической последовательности составлял 101 405 850 букв. Хотя машина не могла использоваться для шифрования серьёзного трафика (не была криптографически стойкой), M-209 была популярна в армии из-за малого веса, размера и лёгкости в обучении[104].

Также США во время Второй мировой войны набирали связистов из индейского племени Навахо, язык которого за пределами США никто не знал[105]. При этом была учтена проблема, возникшая ещё во время Первой мировой войны с использованием языка племени Чокто для похожих целей — в обоих языках не было достаточного количества военных терминов. Поэтому был составлен словарь из 274 военных терминов, а также 26 слов алфавитного кода. Последний был впоследствии расширен для предотвращения частотных атак. Как указывает Сингх, именно отсутствие знания языка племени Навахо стало причиной того, что этот код так и остался не расшифрован японцами. Информация об использовании столь экзотического средства шифрования радиопереговоров была рассекречена лишь в 1968 году[106].

Крупным успехом американских криптоаналитиков явился «Венона» - проект по расшифровке переговоров советской разведки со своими агентами в ядерном «проекте Манхэттен». Первые сведения о проекте для публики появились лишь в 1986 и окончательно в 1995 году. Поэтому результаты перехвата не могли быть использованы на таких судебных процессах, как дело Розенбергов. Некоторые шпионы так и остались безнаказанными[102][103].

Расшифровка стала возможной из-за несовершенств реализации протокола — повторное использование ключа и неполная случайность при создании ключа. Если бы ключ отвечал всем требованиям алгоритма, взлом кода был бы невозможен[102][103].

Математическая криптография[править | править код]

После Первой мировой войны правительства стран засекретили все работы в области криптографии. К началу 1930-х годов окончательно сформировались разделы математики, являющиеся основой для будущей науки — общая алгебра, теория чисел, теория вероятностей и математическая статистика. К концу 1940-х годов построены первые программируемые счётные машины, заложены основы теории алгоритмов, кибернетики[63]. Тем не менее в период после Первой мировой войны и до конца 1940-х годов в открытой печати было опубликовано совсем немного работ и монографий, но и те отражали далеко не самое актуальное состояние дел. Наибольший прогресс в криптографии достигается в военных ведомствах[69].

Ключевой вехой в развитии криптографии является фундаментальный труд Клода Шеннона «Теория связи в секретных системах» (англ. Communication Theory of Secrecy Systems) — секретный доклад, представленный автором в 1945 году и опубликованный им в «Bell System Technical Journal» в 1949 году. В этой работе, по мнению многих современных криптографов[9][94][107], был впервые показан подход к криптографии в целом как к математической науке. Были сформулированы её теоретические основы и введены понятия, с объяснения которых сегодня начинается изучение криптографии студентами.

В 1960-х годах начали появляться различные блочные шифры, которые обладали большей криптостойкостью по сравнению с результатом работы роторных машин. Однако они предполагали обязательное использование цифровых электронных устройств — ручные или полумеханические способы шифрования уже не использовались[63].

В 1967 году выходит книга Дэвида Кана «Взломщики кодов». Хотя книга не содержала сколько-нибудь новых открытий, она подробно описывала имеющиеся на тот момент результаты в области криптографии, большой исторический материал, включая успешные случаи использования криптоанализа, а также некоторые сведения, которые правительство США полагало всё ещё секретными[14]. Книга имела заметный коммерческий успех и познакомила с криптографией десятки тысяч людей. С этого момента начали понемногу появляться работы и в открытой печати[69].

Примерно в это же время Хорст Фейстель переходит из Военно-воздушных сил США на работу в лабораторию корпорации IBM. Там он занимается разработкой новых методов в криптографии и разрабатывает ячейку Фейстеля, являющуюся основой многих современных шифров, в том числе шифра Lucifer, ставшего прообразом шифра DES — стандарта шифрования США с 23 ноября 1976 года, первого в мире открытого государственного стандарта на шифрование данных, не составляющих государственной тайны[108]. При этом по решению Агентства национальной безопасности США (АНБ) при принятии стандарта длина ключа была уменьшена со 112 до 56 бит[109]. Несмотря на найденные уязвимости (связанные, впрочем, в первую очередь, именно с уменьшенной длиной ключа), он использовался, в том числе с изменениями, до 2001 года[69]. На основе ячейки Фейстеля были созданы и другие шифры, в том числе TEA (1994 год), Twofish (1998 год), IDEA (2000 год), а также ГОСТ 28147-89, являющийся стандартом шифрования в России как минимум с 1989 года.

В 1976 году публикуется работа Уитфилда Диффи и Мартина Хеллмана «Новые направления в криптографии» (англ. «New Directions in Cryptography»)[110]. Эта работа открыла новую область в криптографии, теперь известную как криптография с открытым ключом. Также в работе содержалось описание алгоритма Диффи — Хеллмана, позволявшего сторонам сгенерировать общий секретный ключ, используя только открытый канал. Кроме этого, одним из результатов публикации стал значительный рост числа людей, занимающихся криптографией[69].

Хотя работа Диффи-Хеллмана создала большой теоретический задел для открытой криптографии, первой реальной криптосистемой с открытым ключом считают алгоритм RSA (названный по имени авторов — Rivest, Shamir и Adleman). Опубликованная в августе 1977 года работа позволила сторонам обмениваться секретной информацией, не имея заранее выбранного секретного ключа. Опасаясь распространения системы в негосударственных структурах, АНБ безуспешно требовало прекращения распространения системы. RSA используется во всём мире и, на 1996 год, являлся стандартом де-факто для шифрования с открытым ключом[69][111]. Черновики стандарта ISO для цифровой подписи и банковского стандарта ANSI основаны на RSA, также он служит информационным дополнением для ISO 9796, принят в качестве стандарта во Французском банковском сообществе и в Австралии. В США, из-за давления АНБ, стандарты на шифрование с открытым ключом или цифровую подпись отсутствуют, хотя большинство компаний использует стандарт PKCS #1, основанный на RSA[69].

И RSA, и алгоритм Диффи — Хеллмана были впервые открыты в английских спецслужбах в обратном порядке, но не были ни опубликованы, ни запатентованы из-за секретности[112].

В России для шифрования с открытым ключом стандарт отсутствует, однако для электронной цифровой подписи (органически связанной с шифрованием с открытым ключом) принят стандарт ГОСТ Р 34.10-2001, использующий криптографию на эллиптических кривых.

Открытая криптография и государство[править | править код]

Начиная с 1970-х годов интерес к криптографии растёт со стороны отдельных исследователей, бизнеса и частных лиц. Этому способствовали в том числе и публикации в открытой печати — книга Дэвида Кана «Взломщики кодов», готовность научной (создание ячейки Фейстеля, работы Диффи и Хеллмана, шифров DES и RSA) и технической базы (вычислительной техники), а также наличие «заказа» со стороны бизнеса — требований к надёжной передаче информации в рамках отдельной страны и по всему миру. Одновременно с этим появилось и сопротивление со стороны государства развитию открытой криптографии (гражданской криптографии[101]), что видно на примере истории противодействия АНБ. Среди причин негативного отношения правительства указывают на недопустимость попадания надёжных систем шифрования в руки террористов, организованной преступности или вражеской разведки[113].

После возрастания общественного интереса к криптографии в США в конце 1970-х и начале 1980-х годов АНБ предприняло ряд попыток подавить интерес общества к криптографии. Если с компанией IBM удалось договориться (в том числе по вопросу снижения криптостойкости шифра DES), то научное сообщество пришлось контролировать через систему грантов — Национальный научный фонд США. Представители фонда согласились направлять работы по криптографии на проверку в АНБ и отказывать в финансировании определённых научных направлений. Также АНБ контролировала и бюро патентов, что позволяло наложить гриф секретности в том числе на изобретения гражданских лиц. Так, в 1978 году гриф «секретно», в соответствии с законом Invention Secrecy Act о засекречивании изобретений, которые могли быть использованы для совершенствования техники военного назначения, получило изобретение «Phaserphone»[114] группы под руководством Карла Николаи (англ. Carl R. Nicolai), позволяющее шифровать голос. После того как история получила значительную огласку в прессе, АНБ пришлось отказаться от попыток засекретить и монополизировать изобретение. Также в 1978 году гражданский сотрудник АНБ Джозеф Мейер (англ. Joseph Meyer) без согласования с начальством послал в IEEE, членом которого он также являлся, письмо с предупреждением[115], что публикация материалов по шифрованию и криптоанализу нарушает Правила по регулированию международного трафика вооружений. Хотя Мейер выступал как частное лицо, письмо было расценено как попытка АНБ прекратить гражданские исследования в области криптографии. Тем не менее его точка зрения не нашла поддержки, но само обсуждение создало рекламу как открытой криптографии, так и симпозиуму по теории информации 1977 года — науки, тесно связанной с шифрованием и криптоанализом благодаря работам Шеннона[69][116].

После провалов, связанных с письмом Мейера и дела группы Николаи, директор АНБ опубликовал несколько статей, в которых призвал академические круги к совместному решению проблем, связанных с открытым изучением криптографии и национальной безопасностью. В результате образовалась некоторая структура самоцензуры — предварительной проверки научных публикаций в особом государственном комитете. В то же время АНБ получает возможность распределять средства на криптографические исследования, «отделив» от Национального научного фонда свой собственный, в 2—3 миллиона долларов США. Тем не менее после конфликта с Леонардо Адлеманом в 1980 году было решено, что заявку на финансирование криптографических исследований можно подавать как в национальный, так и в специализированный фонд АНБ[116].

Законодательно в США было сделано ограничение на использование открытой криптографии. Выдвигалось требование умышленно обеспечить ослабленную защиту от взлома, чтобы государственные службы при необходимости (в том числе — по решению суда) могли прочитать или прослушать зашифрованные сообщения. Однако из-за нескольких инцидентов взлома коммерческих систем от этого пришлось отказаться, так как запрет на использование сильной криптографии внутри страны стал наносить ущерб экономике. В результате к концу 1980-х годов в США остался единственный запрет — на экспорт «сильной» криптографии, в результате которого, а также из-за развития персональной вычислительной техники, к началу 1990-х годов вся экспортируемая из США криптография стала «полностью слабой»[113].

Тем не менее АНБ и ФБР несколько раз поднимали вопрос о запрете или разрешительном механизме для частных компаний заниматься работами в области криптографии, но эти инициативы всегда встречали сопротивление общества и бизнеса. В настоящий момент АНБ практически отказалась от притязаний и предпочитает выступать экспертной стороной. До этого (а ФБР и до сих пор) несколько раз меняло свою позицию, предлагая различные схемы использования сильной криптографии в бизнесе и частными лицами[113].

В 1991 году законопроект № 266 включил в себя необязательные требования, которые, если бы они были приняты, заставили бы всех производителей защищённого телекоммуникационного оборудования оставлять «чёрные ходы» (англ. trap doors), которые бы позволили правительству получать доступ к незашифрованным сообщениям. Ещё до того как законопроект провалился, Филипп Циммерман выложил в Интернет PGP — пакет бесплатного программного обеспечения с открытым кодом для шифрования и электронной подписи сообщений. Вначале он планировал выпустить коммерческую версию, но инициатива правительства по продвижению законопроекта побудила его выпустить программу бесплатно. В связи с этим против Циммермана было возбуждено уголовное дело за «экспорт вооружений», которое было прекращено только в 1996 году, когда свет увидела уже 4-я версия программы[117].

Следующей инициативой стал проект Clipper Chip, предложенный в 1993 году. Чип содержал сильный, согласно заявлению АНБ, алгоритм шифрования Skipjack, который тем не менее позволял третьей стороне (то есть правительству США) получить доступ к закрытому ключу и прочитать зашифрованное сообщение. Этот чип предлагалось использовать как основу для защищённых телефонов различных производителей. Однако эта инициатива не была принята бизнесом, который уже имел достаточно сильные и открытые программы вроде PGP. В 1998 году шифр был рассекречен, после чего Бихам, Шамир и Бирюков в течение одного дня произвели успешные атаки на вариант шифра c 31 раундом (из 32-х)[118].

Тем не менее идея депонирования ключей распространялась. В Великобритании её пытались внедрить несколько лет, а во Франции она начала действовать в 1996 году. Однако, несмотря на значительные усилия США и, в частности, её уполномоченного по криптографии — Дэвида Аарона, многие страны, в том числе входящие в Организацию экономического сотрудничества и развития, в целом отказались от этой идеи в пользу защиты неприкосновенности частной жизни. Также эксперты (например, в докладе Европейской Комиссии «К европейской инфраструктуре цифровых подписей и криптографии» COM (97) 503[119]) отметили наличие множества нерешённых проблем, связанных со структурой централизованного депонирования ключей, в том числе: понижение общей защищённости системы, потенциально высокую стоимость и потенциальную лёгкость обмана со стороны пользователей[113]. Последнее легко пояснить на примере системы Clipper, когда пользователь имел возможность сгенерировать ложную информацию для восстановления ключа (вместе с коротким хеш-кодом) так, что система работала без технической возможности восстановить ключ третьей стороной. В декабре 1998 года на заседании участников Вассенаарского соглашения США попытались получить послабления в правилах экспорта для систем с депонированием ключей, однако стороны не пришли к соглашению. Это можно назвать датой окончательного поражения подобных систем на сегодняшний день. После этого Франция в январе 1999 года объявила об отказе от системы депонирования ключей. Тайвань, в 1997 году объявивший о планах по созданию подобной системы, также отказался от них в 1998 году. В Испании, несмотря на предусмотренную возможность депонирования ключей в принятом в 1998 году законе о телекоммуникациях, система так и не заработала[113].

После отказа от технических средств доступа к ключам правительства обратились к идее законодательного регулирования этого вопроса — когда человек сам обязуется предоставить заранее или по требованию ключ для чтения сообщений. Этот вариант можно назвать «законный доступ». В разных странах к нему относятся по-разному. ОЭСР оставляет за своими членами свободу в использовании или отказе от данного способа. В июле 1997 года на саммите в Денвере участники «Большой Восьмёрки» идею поддержали. В Малайзии и Сингапуре за отказ предоставления ключей следствию человеку грозит уголовное наказание. В Великобритании и Индии похожие законы рассматриваются. В Ирландии принят закон с положениями о раскрытии открытого текста, но и с рекомендациями против насильственного раскрытия ключей. В Бельгии, Нидерландах и США рассматриваются предложения о раскрытии открытого текста, но с поправками о необязательности свидетельствования против самого себя. Некоторые страны, такие как Дания, отклонили подобную инициативу[113].

В 2000 году США сняли практически все ограничения на экспорт криптографической продукции, за исключением 7 стран с «террористическими режимами». Ещё одним шагом к открытой криптографии стал конкурс AES, в котором участвовали учёные всего мира[113].

В России в настоящий момент деятельность по разработке и производству криптографических средств является лицензируемой[120].

Современная криптография[править | править код]

С конца 1990-х годов начинается процесс открытого формирования государственных стандартов на криптографические протоколы. Пожалуй, самым известным является начатый в 1997 году конкурс AES, в результате которого в 2000 году государственным стандартом США для криптографии с секретным ключом был принят шифр Rijndael, сейчас уже более известный как AES[121]. Аналогичные инициативы носят названия NESSIE (англ. New European Schemes for Signatures, Integrity, and Encryptions) в Европе и CRYPTREC (англ. Cryptography Research and Evaluation Committees) в Японии.

В самих алгоритмах в качестве операций, призванных затруднить линейный и дифференциальный криптоанализ, кроме случайных функций (например, S-блоков, используемых в шифрах DES и ГОСТ) стали использовать более сложные математические конструкции, такие как вычисления в поле Галуа в шифре AES. Принципы выбора алгоритмов (криптографических примитивов) постепенно усложняются. Предъявляются новые требования, часто не имеющие прямого отношения к математике, такие как устойчивость к атакам по сторонним каналам. Для решения задачи защиты информации предлагаются всё новые механизмы, в том числе организационные и законодательные.

Также развиваются принципиально новые направления. На стыке квантовой физики и математики развиваются квантовые вычисления и квантовая криптография. Хотя квантовые компьютеры лишь дело будущего, уже сейчас предложены алгоритмы для взлома существующих «надёжных» систем (например, алгоритм Шора). С другой стороны, используя квантовые эффекты, возможно построить и принципиально новые способы надёжной передачи информации. Активные исследования в этой области идут с конца 1980-х годов.

В современном мире криптография находит множество различных применений. Кроме очевидных — для передачи информации, она используется в сотовой связи, платном цифровом телевидении[122] при подключении к Wi-Fi и на транспорте для защиты билетов от подделок[123], и в банковских операциях[124], и даже для защиты электронной почты от спама.

См. также[править | править код]

Примечания[править | править код]

- ↑ 1 2 3 4 5 6 7 8 9 10 Соболева Т. А. Введение // История шифровального дела в России. — М.: ОЛМА-ПРЕСС Образование, 2002. — 512 с. — (Досье). — 5000 экз. — ISBN 5-224-03634-8.

- ↑ 1 2 Павел Исаев. Некоторые алгоритмы ручного шифрования // КомпьютерПресс. — 2003. — Вып. 3. Архивировано 17 октября 2012 года.

- ↑ Singh S. The Evolution of Secret Writing // The Code Book, Histoire des codes secrets (англ.): The Science of Secrecy from Ancient Egypt to Quantum Cryptography, De l'Égypte des pharaons à l'ordinateur quantique — New York City: Doubleday, Knopf Doubleday Publishing Group, 1999. — P. 3—14. — 416 p.

- ↑ Коростовцев М. А. Развитие иероглифической системы. Письмо греко-римского времени. Криптография Архивная копия от 3 июня 2012 на Wayback Machine // Введение в египетскую филологию. — М., 1963.

- ↑ David Kahn. The First 3,000 Years // The Codebreakers — The Story of Secret Writing. — New York: Charles Scribner's Sons, 1967. — 473 с. — ISBN 0-684-83130-9.

- ↑ A Brief History of Cryptography (англ.). Cypher Research Laboratories Pty. Ltd. Дата обращения: 10 декабря 2009. Архивировано 26 января 2011 года.

- ↑ 1 2 Жельников В. Появление шифров // Криптография от папируса до компьютера. — М.: ABF, 1996. — 335 с. — ISBN 5-87484-054-0.

- ↑ Фукидид. История I 131, 1.

- ↑ 1 2 3 4 Дориченко С. А., Ященко В. В. 1.4 Криптография как искусство. Немного истории. // 25 этюдов о шифрах: Популярно о современной криптографии. — М.: Теис, 1994. — С. 14—18. — (Математические основы криптологии). — ISBN 5-7218-0014-3.

- ↑ В русском переводе говорится просто о «палке, больно бьющей» (Архилох, фр. 185 Уэст // Эллинские поэты VIII—III вв. до н. э. М., 1999. С. 228).

- ↑ «верный гонец, скрижаль муз» (Пиндар. Олимпийские песни VI 92)

- ↑ Афиней. Пир мудрецов X 74, 451d.

- ↑ Плутарх. Лисандр. 19 // Сравнительные жизнеописания. Трактаты. Диалоги. Изречения / пер. Мария Сергеенко. — М.: Пушкинская библиотека, АСТ, 2004. — С. 237—259. — 960 с. — (Золотой фонд мировой классики). — 7000 экз. — ISBN 5-94643-092-0, ISBN 5-17-022370-6. Архивировано 15 февраля 2009 года.

- ↑ 1 2 Скляров Д. В. 6.2 Литература по криптологии // Искусство защиты и взлома информации. — СПб.: БХВ-Петербург, 2004. — 288 с. — 3000 экз. — ISBN 5-94157-331-6.

- ↑ 1 2 3 4 5 Коробейников А.Г., Гатчин Ю. А. 1.2 Из истории криптографии // Математические основы криптологии. — СПб.: СПб ГУ ИТМО, 2004. — С. 10—13.

- ↑ Эней Тактик. О перенесении осады Архивная копия от 2 декабря 2010 на Wayback Machine 31, 17—23

- ↑ Эней Тактик. О перенесении осады Архивная копия от 2 декабря 2010 на Wayback Machine 31, 2—3.

- ↑ Полибий. Всеобщая история X 46—47.

- ↑ 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 Fred Cohen. A Short History of Cryptography // Introductory Information Protection. — 1987. — ISBN 1-878109-05-7. Архивировано 20 ноября 2008 года. Архивированная копия. Дата обращения: 6 декабря 2009. Архивировано 20 ноября 2008 года.

- ↑ 1 2 3 4 5 6 7 8 9 Носов, В. А. Краткий исторический очерк развития криптографии (18 октября 2002). Дата обращения: 10 декабря 2009. Архивировано из оригинала 26 января 2011 года.

- ↑ Авл Геллий. Аттические ночи XVII 9, 1—5 (лат. текст и частичный перевод на английский Архивная копия от 16 октября 2010 на Wayback Machine)

- ↑ Гай Светоний Транквилл. Жизнь двенадцати Цезарей. Книга первая. Божественный Юлий / пер. М. Л. Гаспарова. — М.: Наука, 1993. Архивировано 1 апреля 2011 года. — 56, 6.

- ↑ В настоящий момент большинство подобных техник рассматриваются как вариант моноалфавитных шифров и, при наличии достаточного количества шифротекста для анализа, взламываются частотным криптоанализом.

- ↑ Платов, Антон Происхождение и история рун. Дата обращения: 17 декабря 2009. Архивировано 5 мая 2010 года.

- ↑ Сумаруков Г. В. Многообразие древнерусских тайнописей // [lib.ru/HISTORY/RUSSIA/SLOWO/s_sumarukow.txt Затаённое имя: Тайнопись в «Слове о полку Игореве»]. — М.: Издательство МГУ, 1997.

- ↑ Салько Н. Б. Новое про Феофана Грека // Образотворче мистецтво. — 1971. — С. 18.

- ↑ Салько Н. Б. Икона Богоматерь Донская. — Л., 1979. — С. 16. — (Публикация одного памятника).

- ↑ Попов Г. В. Шрифтовой декор Михаилоархангельского собора в Старице 1406—1407 // Древнерусское искусство. Монументальная живопись XI—XVII веков. — М., 1980. — С. 274—296.

- ↑ Пелевин, Ю. А. Грамотность в Древней Руси. Дата обращения: 10 декабря 2009. Архивировано из оригинала 19 июля 2011 года.

- ↑ 1 2 Шанкин, Генрих Тысяча и одна ночь криптографии. Дата обращения: 19 декабря 2009. Архивировано 15 января 2012 года.

- ↑ History of Encryption (англ.). SANS Institute InfoSec Reading Room (2001). Дата обращения: 22 февраля 2010.

- ↑ 1 2 Singh S. The Arab Cryptanalysts // The Code Book, Histoire des codes secrets (англ.): The Science of Secrecy from Ancient Egypt to Quantum Cryptography, De l'Égypte des pharaons à l'ordinateur quantique — New York City: Doubleday, Knopf Doubleday Publishing Group, 1999. — P. 14—20. — 416 p.

- ↑ Ibrahim A. al-Kadi, «Origins of Cryptology: The Arab Contributions», en Cryptologia, v. xvi, n. 2, April 1992, p. 97-127

- ↑ «Cryptography and Data Security: Cryptographic Properties of Arabic», en Proceedings of the Third Saudi Engineering Conference, Riyadh, Saudi Arabia, November 24-27, 1991, v. ii, p. 910—921

- ↑ С трудом можно ознакомиться в Appendix I к книге: Fr. Rogeri Bacon Opera quædam hactenus inedita. Vol. I. containing I. — Opus Архивная копия от 6 мая 2021 на Wayback Machine на сайте Google Books

- ↑ Singh S. Renaissance in the West // The Code Book, Histoire des codes secrets (англ.): The Science of Secrecy from Ancient Egypt to Quantum Cryptography, De l'Égypte des pharaons à l'ordinateur quantique — New York City: Doubleday, Knopf Doubleday Publishing Group, 1999. — P. 26—32. — 416 p.

- ↑ Singh S. Le Chiffre Indéchiffrable // The Code Book, Histoire des codes secrets (англ.): The Science of Secrecy from Ancient Egypt to Quantum Cryptography, De l'Égypte des pharaons à l'ordinateur quantique — New York City: Doubleday, Knopf Doubleday Publishing Group, 1999. — P. 45—51. — 416 p.

- ↑ 1 2 3 4 Жельников В. Становление науки криптологии // Криптография от папируса до компьютера. — М.: ABF, 1996. — 335 с. — ISBN 5-87484-054-0.

- ↑ Karl de Leeuw, Jan Bergstra. 11.3 The 17th century // The History of Information Security. — Elsevier, 2007. — P. 312. — 900 p. — ISBN 978-0-444-51608-4.

- ↑ В. П. Лишевский. Затянувшийся спор // Вестник Российской академии наук. — 2000. — Т. 70, вып. 2. — С. 147—148. Архивировано 11 сентября 2014 года.

- ↑ Secret Codes. — Lawrence Eng. Service, Peru, Ind., 1945.

- ↑ David Kahn. Censors, Scramblers, and Spies // The Codebreakers — The Story of Secret Writing. — New York: Charles Scribner's Sons, 1967. — 473 с. — ISBN 0-684-83130-9.